| **Escenario** | **Interpretación** | **Acción Requerida** |

|---|---|---|

| **Valor muy bajo** | Posible problema técnico o día festivo | Verificar sistema y calendario |

| **Valor normal** | Operación estándar según patrones históricos | Continuar monitoreo |

| **Pico súbito** | Posible ataque DDoS o evento promocional | Investigar causa y preparar escalamiento |

| **Relación Dispositivos/Usuarios** | **Significado** | **Nivel de Atención** |

|---|---|---|

| **Cerca de 1:1** | Usuarios con dispositivo único | Normal |

| **Mayor a 2:1** | Uso multi-dispositivo o sharing | Monitoreo adicional |

| **Muy alta (>5:1)** | Posible device farming o bots | Investigación inmediata |

| **Volumen de Calls** | **Estado del Sistema** | **Acción** |

|---|---|---|

| **0-1,000** | Actividad baja | Monitoreo normal |

| **1,001-5,000** | Actividad normal | Operación estándar |

| **5,001-15,000** | Actividad alta | Monitoreo de capacidad |

| **>15,000** | Sobrecarga potencial | Activar auto-scaling |

| **Número de Intentos** | **Evaluación** | **Consideraciones** |

|---|---|---|

| **0-10** | Día tranquilo o excelente detección | Verificar que el sistema esté funcionando |

| **11-50** | Actividad fraudulenta normal | Monitoreo estándar |

| **51-200** | Actividad alta | Investigar patrones comunes |

| **>200** | Posible ataque coordinado | Activar protocolos de emergencia |

| **Elemento** | **Descripción** | **Significado** |

|---|---|---|

| **Puntos de colores** | Marcadores en ubicaciones específicas | Sesiones individuales con nivel de riesgo |

| **Densidad de puntos** | Concentración de marcadores | Volumen de actividad por zona |

| **Líneas conectoras** | Conexiones entre ubicaciones | Posibles viajes imposibles o conexiones sospechosas |

| **Función** | **Propósito** | **Caso de Uso** |

|---|---|---|

| **Zoom** | Análisis detallado por región | Investigar actividad específica de una ciudad |

| **Filtros temporales** | Ver evolución histórica | Analizar patrones de ataque en el tiempo |

| **Capas de información** | Superponer diferentes tipos de datos | Correlacionar riesgo con ubicación |

| **Indicador** | **Valor Normal** | **Valor de Alerta** | **Acción Recomendada** |

|---|---|---|---|

| **Malware Risks** | 0-5 detecciones/día | >20 detecciones/día | Investigar dispositivos afectados |

| **Emulator Risks** | 0-10 detecciones/día | >50 detecciones/día | Reforzar validación de dispositivos |

| **Location Risks** | 0-15 casos/día | >100 casos/día | Revisar reglas geográficas |

| **Behavioural Risks** | 0-20 anomalías/día | >200 anomalías/día | Ajustar modelos de comportamiento |

| **Link Analysis** | 0-5 redes/día | >25 redes/día | Investigación de fraude organizado |

| **Elemento** | **Interactividad** | **Propósito** |

|---|---|---|

| **Métricas Principales** | Click para detalles expandidos | Ver tendencias históricas y breakdowns |

| **Mapa Geográfico** | Zoom, filtros, overlays | Análisis geográfico detallado |

| **Risk Indicators** | Click para lista detallada | Investigar casos específicos |

| **Sección** | **Frecuencia de Actualización** | **Indicador Visual** |

|---|---|---|

| **Métricas Principales** | Cada 30 segundos | Timestamp en pantalla |

| **Mapa Geográfico** | Cada 60 segundos | Pulso en nuevos eventos |

| **Risk Indicators** | Cada 5 minutos | Badge de "actualizado" |

| **Correlación** | **Interpretación** | **Acción** |

|---|---|---|

| **Alto volumen de users + muchos emulators** | Posible ataque bot masivo | Activar contramedidas automatizadas |

| **Picos en API calls + location risks** | Ataques desde múltiples ubicaciones | Revisar reglas geográficas |

| **Behavioral risks + link analysis altos** | Red organizada de fraude | Investigación profunda coordinada |

| Filtro Técnico | Tipo de Datos | Descripción Técnica | Interpretación de Uso | Algoritmo Subyacente |

|---|---|---|---|---|

| **Brand** | Enum de fabricantes | Filtrado por marca del dispositivo (Apple, Samsung, Google, etc.) | Análisis de patrones por fabricante, detección de cambios abruptos de marca | Matching exacto con base de datos de dispositivos |

| **User Group** | Categoría segmentada | Clasificación del tipo de usuario (Business, Personal, Premium, etc.) | Segmentación de riesgo por tipo de usuario, aplicación de políticas específicas | Clasificación basada en metadatos de cuenta |

| **Device Source** | Origen de adquisición | Fuente de donde proviene el dispositivo (Organic, Referral, Direct, etc.) | Tracking de procedencia para detectar dispositivos comprometidos | Análisis de cadena de referencia |

| **IP Country** | ISO 3166-1 Alpha-2 | Código de país basado en geolocalización IP | Filtrado geográfico, detección de accesos desde países de riesgo | GeoIP database con actualización diaria |

| **Indicators** | Array de flags | Tipos específicos de alertas e indicadores de riesgo activados | Filtrado por señales específicas de fraude o comportamiento anómalo | Bitmap de indicadores con OR lógico |

| **AI Context** | Nivel de procesamiento | Profundidad del análisis de IA aplicado (Basic, Standard, Advanced, Deep) | Control del nivel de análisis, balance entre precisión y performance | Configuración de pipelines de ML |

| **IP ISP** | String del proveedor | Proveedor de servicios de Internet específico | Análisis por ISP, detección de granjas de bots o proxies comerciales | Lookup en bases de datos ASN/WHOIS |

| **MUID** | Hash único | Machine Unique Identifier para búsqueda específica | Tracking directo de dispositivos específicos | SHA-256 hash de características hardware |

| **Platform** | OS/Browser combo | Combinación de sistema operativo y plataforma de acceso | Análisis por plataforma, detección de emuladores | User-Agent parsing con validación |

| **UA Device Brand** | User-Agent parsing | Marca del dispositivo extraída del User-Agent | Comparación con brand real para detectare spoofing | Cross-validation entre fuentes |

| **IP City** | Geolocalización granular | Ciudad específica basada en IP con precisión metropolitana | Análisis local de patrones, detección micro-geográfica | GeoIP con precisión de ciudad (95%+ accuracy) |

| **Date Range** | Timestamp range | Selector de rango temporal con precisión de minutos | Análisis temporal de tendencias, investigación de incidentes | Índices temporales optimizados |

| Filtro Contextual | Descripción Técnica | Casos de Uso | Implementación |

|---|---|---|---|

| **IP Location Risk** | Evaluación automática del riesgo geográfico | Alto/Medio/Bajo basado en historial de fraude de la ubicación | Modelo ML entrenado con datos geográficos de fraude |

| **User Group Business** | Segmentación automática de usuarios corporativos | Aplicación de políticas específicas para usuarios empresariales | Clasificación basada en dominio de email y metadatos |

| Columna | Tipo de Dato | Descripción Técnica | Interpretación de Riesgo | Algoritmo de Análisis |

|---|---|---|---|---|

| **TRY** | Integer (1-∞) | Número secuencial de intentos de la sesión | >3 intentos indican comportamiento sospechoso, >5 es crítico | Contador incremental con timeout de reset |

| **DATE** | Timestamp UTC | Fecha y hora exacta de inicio de sesión con precisión de milisegundos | Análisis de patrones temporales, detección de actividad fuera de horarios | Índice temporal para consultas de rango |

| **SCORE** | Float (0-1000) | Puntuación de riesgo calculada por el motor de IA | 0-199: Bajo, 200-499: Medio, 500-799: Alto, 800+: Crítico | Ensemble de 12 modelos ML con weighted average |

| **USER** | Hash/ID único | Identificador único del usuario en el sistema | Tracking de comportamiento histórico del usuario | Hash irreversible de PII |

| **CSID** | UUID v4 | Client Session Identifier único por sesión | Correlación de eventos dentro de la misma sesión | UUID generado por cliente, validado por servidor |

| Columna | Tipo de Dato | Descripción Técnica | Interpretación de Riesgo | Algoritmo de Análisis |

|---|---|---|---|---|

| **DURATION** | Integer (segundos) | Duración total de la sesión desde inicio hasta último evento | <30s o >3600s son anómalos según el tipo de operación | Análisis estadístico de distribución temporal |

| **BRAND** | Enum normalizado | Marca del dispositivo normalizada (Apple, Samsung, Xiaomi, etc.) | Cambios frecuentes de marca (>1/semana) incrementan score | Análisis de estabilidad de dispositivo |

| **CHANNEL** | String categorizado | Canal de acceso (Mobile App, Web, API, etc.) | Canales inusuales para el perfil del usuario | Análisis de consistencia de canal |

| **CONTEXT** | JSON estructurado | Información contextual adicional de la operación | LOGIN, LOGOUT, TRANSFER, etc. afectan interpretación del riesgo | Parsing de contexto operacional |

| Columna | Tipo de Dato | Descripción Técnica | Interpretación de Riesgo | Algoritmo de Análisis |

|---|---|---|---|---|

| **ISP** | String del proveedor | Nombre del proveedor de servicios de Internet | Cambios frecuentes de ISP sin roaming legítimo | Análisis de estabilidad de conectividad |

| **IP** | IPv4/IPv6 | Dirección IP pública desde la cual se origina la conexión | IPs de TOR, VPN, proxies conocidos incrementan riesgo | Blacklists y análisis de reputación IP |

| **IP AGE** | Integer (días) | Edad de la primera vez que esta IP fue vista en el sistema | IPs nuevas (edad 0) tienen mayor riesgo inherente | Tracking temporal de IPs |

| **IP COUNTRY** | ISO Alpha-2 | Código de país de dos letras basado en geolocalización IP | Países en listas de riesgo incrementan score automáticamente | GeoIP con validación de coherencia |

| Columna | Tipo de Dato | Descripción Técnica | Interpretación de Riesgo | Algoritmo de Análisis |

|---|---|---|---|---|

| **KNOWN DEVICE** | Boolean/Enum | Estado de reconocimiento del dispositivo (0=Nuevo, 1=Conocido) | Dispositivos nuevos requieren verificación adicional | Fingerprinting multi-dimensional |

| **USERS ON DEVICE TW** | Integer | Número de usuarios únicos que han usado este dispositivo en ventana temporal | >1 usuario por dispositivo es indicador de riesgo | Análisis de multiplicidad de usuarios |

| **DEVICE USED** | Integer | Número de veces que este dispositivo específico ha sido utilizado | Muy poco uso (<5) o uso excesivo (>100/día) es sospechoso | Análisis de frecuencia de uso |

| **USER AGE** | Integer (días) | Antigüedad del usuario en el sistema desde su primer registro | Usuarios muy nuevos (<7 días) tienen score de riesgo elevado | Cálculo de antigüedad con factor de confianza |

| Columna | Tipo de Dato | Descripción Técnica | Interpretación de Riesgo | Algoritmo de Análisis |

|---|---|---|---|---|

| **MUID** | Hash SHA-256 | Machine Unique Identifier basado en características hardware | Cambios de MUID indican nuevo dispositivo o manipulación | Hashing de componentes hardware únicos |

| **SID** | UUID v4 | Session Identifier único generado por el sistema | Utilizado para correlación de eventos y debugging | UUID generado server-side |

| Color | Rango de Score | Interpretación | Acción Automática | Revisión Requerida |

|---|---|---|---|---|

| **Verde** | 0-299 | Riesgo Bajo - Comportamiento normal | Procesamiento automático | No |

| **Amarillo** | 300-599 | Riesgo Medio - Anomalías menores detectadas | Logging adicional | Revisión opcional |

| **Naranja** | 600-799 | Riesgo Alto - Múltiples indicadores sospechosos | Verificación automática | Revisión recomendada |

| **Rojo** | 800-949 | Riesgo Crítico - Patrón fraudulento probable | Bloqueo temporal | Revisión obligatoria |

| **Rojo Intenso** | 950-1000 | Riesgo Extremo - Fraude casi confirmado | Bloqueo inmediato | Escalamiento |

| Formato | Descripción | Casos de Uso |

|---|---|---|

| **CSV** | Datos tabulares para análisis en Excel/Python | Análisis estadístico offline |

| **JSON** | Estructura completa de datos para integración | APIs y sistemas automatizados |

| **PDF** | Reportes formateados para presentación | Documentación de incidentes |

| **Excel** | Hojas de cálculo con gráficos automáticos | Análisis ejecutivo |

| Parámetro | Opciones | Uso Recomendado |

|---|---|---|

| **Date Range** | Selector de fechas | Análisis de tendencias y patrones temporales |

| **Time of Day** | Franjas horarias | Detección de actividad fuera de horarios normales |

| Parámetro | Opciones | Uso Recomendado |

|---|---|---|

| **IP Country** | Lista de países | Identificación de accesos desde países de riesgo |

| **IP City** | Ciudades específicas | Análisis local de patrones |

| **Location Risk** | Alto, Medio, Bajo | Filtrado por nivel de riesgo geográfico |

| Parámetro | Opciones | Uso Recomendado |

|---|---|---|

| **Device Brand** | Apple, Samsung, etc. | Análisis por fabricante |

| **OS Family** | iOS, Android, Windows | Segmentación por sistema operativo |

| **Device Age** | Nuevo, Conocido, Frecuente | Estado del dispositivo en el sistema |

| **Device Source** | Orgánico, Referido, etc. | Origen del dispositivo |

| Parámetro | Opciones | Uso Recomendado |

|---|---|---|

| **ISP** | Proveedores específicos | Análisis por proveedor de Internet |

| **Connection Type** | Móvil, Wi-Fi, Ethernet | Tipo de conexión utilizada |

| **VPN Detection** | Sí, No, Probable | Identificación de uso de VPN |

| Parámetro | Opciones | Uso Recomendado |

|---|---|---|

| **User Behavior** | Normal, Sospechoso, Anómalo | Filtrado por patrón comportamental |

| **Session Duration** | Rangos de tiempo | Identificación de sesiones atípicas |

| **Activity Pattern** | Múltiples criterios | Análisis de patrones de actividad |

| Parámetro | Opciones | Uso Recomendado |

|---|---|---|

| **Risk Score** | Rangos 0-1000 | Filtrado por nivel de riesgo |

| **Fraud Indicators** | Lista de indicadores | Búsqueda por señales específicas |

| **Alert Type** | Categorías de alertas | Filtrado por tipo de alerta |

| Parámetro | Descripción Técnica | Valores/Rango | Significado Operacional |

|---|---|---|---|

| UID | Identificador Único Universal de sesión | Alfanumérico (formato: XXXXXXXX) | Clave primaria para seguimiento y correlación de eventos |

| DATE | Timestamp de inicio de sesión | Formato: DD/MM/YYYY HH:MM | Momento exacto de inicio para análisis temporal |

| ACTUAL TIME | Tiempo real actual del sistema | Formato: HH:MM:SS | Sincronización para correlación de eventos |

| SCORE | Puntuación de riesgo de fraude | 0-1000 (escala logarítmica) | Indicador principal de amenaza de seguridad |

| DEVICE SOURCE | Origen y tipo de dispositivo | Mobile/Desktop/Tablet + OS | Contexto tecnológico de la sesión |

| DURATION | Duración activa de la sesión | HH:MM:SS | Indicador de comportamiento y persistencia |

| ACTIVITIES | Contador de actividades realizadas | Numérico (0-∞) | Métrica de intensidad de uso |

| Rango de Score | Nivel de Riesgo | Color Indicador | Acción Recomendada | Descripción |

|---|---|---|---|---|

| 0-200 | Muy Bajo | Verde | Monitoreo pasivo | Usuario legítimo con patrones normales |

| 201-500 | Bajo | Amarillo claro | Observación activa | Comportamiento ligeramente atípico |

| 501-700 | Medio | Naranja | Verificación adicional | Patrones sospechosos detectados |

| 701-850 | Alto | Rojo | Intervención inmediata | Alta probabilidad de fraude |

| 851-1000 | Crítico | Púrpura | Bloqueo preventivo | Amenaza confirmada - acción urgente |

| Tipo de Filtro | Parámetros | Uso Operacional |

|---|---|---|

| Búsqueda por UID | Campo de texto libre | Localización específica de sesiones |

| Filtro por Score | Rango numérico (min-max) | Focalización en niveles de riesgo |

| Filtro Temporal | Ventana de tiempo | Análisis de patrones temporales |

| Filtro por Dispositivo | Tipo/OS/Modelo | Segmentación tecnológica |

| Filtro Geográfico | País/Región/Ciudad | Análisis de ubicación y contexto |

| Categoría | Parámetros Monitoreados | Alertas Generadas |

|---|---|---|

| Biometría Comportamental | Velocidad de escritura, presión táctil, patrones de mouse | Cambios súbitos en patrones establecidos |

| Contexto Ambiental | Wi-Fi, Bluetooth, sensores, ubicación GPS | Inconsistencias geográficas o ambientales |

| Análisis Relacional | Dispositivos cercanos, redes compartidas | Conexiones con entidades de riesgo |

| Actividad Transaccional | Frecuencia, montos, tipos de operación | Comportamientos financieros anómalos |

| Escenario | Indicadores | Score Típico | Respuesta Automática |

|---|---|---|---|

| Teléfono Robado | Nueva ubicación + nuevo ISP + sin SIM | 800-950 | Bloqueo temporal + verificación OTP |

| Coacción/Extorsión | Llamada activa durante transacción | 600-750 | Desafío de seguridad adicional |

| Cuenta Comprometida | Cambio de contraseña reciente + nuevo dispositivo | 700-850 | Verificación de identidad completa |

| Bot/Automatización | Patrones mecánicos de interacción | 850-1000 | Bloqueo inmediato + CAPTCHA |

| Fraude Organizado | Múltiples usuarios mismo Wi-Fi | 650-800 | Análisis de red completa |

| Métrica | Valor Objetivo | Descripción |

|---|---|---|

| Tiempo de Detección | < 5 segundos | Latencia desde evento hasta alerta |

| Tasa de Falsos Positivos | < 2% | Sesiones legítimas marcadas como fraudulentas |

| Tasa de Detección | > 95% | Fraudes identificados correctamente |

| Capacidad de Procesamiento | 10,000+ sesiones simultáneas | Escalabilidad del sistema |

| Disponibilidad | 99.9% | Tiempo de operación continua |

| Área de Impacto | Mejora Esperada | Beneficio Cuantificable |

|---|---|---|

| Reducción de Fraude | 85-95% | Ahorro directo en pérdidas |

| Experiencia de Usuario | Reducción 70% fricciones | Mayor conversión y retención |

| Costos Operacionales | Reducción 60% investigaciones manuales | Optimización de recursos humanos |

| Tiempo de Respuesta | De horas a segundos | Prevención de escalamiento de amenazas |

| Cumplimiento Regulatorio | 100% trazabilidad | Reducción de riesgos legales |

**Blocklist** es un sistema de prevención proactivo que permite gestionar y mantener listas dinámicas de elementos identificados como fraudulentos o potencialmente riesgosos. Este módulo actúa como la primera línea de defensa del sistema, bloqueando automáticamente accesos desde fuentes conocidamente comprometidas, el módulo Blocklist implementa un sistema de filtrado multicapa que categoriza amenazas según diferentes vectores de ataque. Utiliza algoritmos de machine learning para actualizar automáticamente las listas de bloqueo basándose en patrones de comportamiento fraudulento detectados en tiempo real.

#### Categorías de Filtros Disponibles:| Filtro | Descripción | Aplicación |

|---|---|---|

| **Phishing** | Detecta elementos relacionados con ataques de suplantación de identidad | Bloqueo de dominios, IPs y patrones maliciosos |

| **ATO Fraud** | Account Takeover - Casos de toma de cuentas no autorizadas | Prevención de accesos desde dispositivos comprometidos |

| **Remote Access Fraud** | Fraudes ejecutados mediante acceso remoto no autorizado | Detección de herramientas de acceso remoto maliciosas |

| **Cell Phone Theft** | Dispositivos móviles reportados como robados | Bloqueo basado en IMEI y características del dispositivo |

| **Confirmed Fraud Checked** | Casos de fraude confirmados y verificados por analistas | Lista definitiva de elementos fraudulentos |

| **Suspected Fraud Checked** | Casos bajo investigación con alta probabilidad de fraude | Lista de elementos en observación |

| **Digital Fraud** | Fraudes digitales de naturaleza general | Patrones de comportamiento anómalo en transacciones |

| **Social Engineering Fraud** | Casos de manipulación psicológica para obtener información | Detección de patrones de ingeniería social |

| **Session Is GPS Enabled** | Control de sesiones con geolocalización activa | Validación de ubicación geográfica |

| **Sim Swap** | Casos de intercambio fraudulento de tarjetas SIM | Prevención de ataques de SIM swapping |

| **Malware Fraud** | Dispositivos infectados con software malicioso | Detección de firmas de malware y comportamiento anómalo |

| **Is New Device** | Dispositivos no reconocidos en el perfil del usuario | Control de acceso desde dispositivos nuevos |

| **Is Owner Device** | Verificación de propiedad legítima del dispositivo | Validación de autenticidad del propietario |

**Fraud Cases** es el centro de comando para la gestión activa de casos de fraude, proporcionando herramientas completas para el seguimiento, investigación y resolución de incidentes de seguridad en tiempo real, este módulo implementa un sistema de gestión de casos (Case Management System) especializado en fraude, que permite la coordinación eficiente entre equipos de análisis, la priorización inteligente de casos y el seguimiento completo del ciclo de vida de cada incidente desde su detección hasta su resolución.

#### Dashboard de Alertas: **Métricas en Tiempo Real (24h):** - **Total Alerts**: Volumen total de alertas generadas - **Assigned to Me**: Casos asignados al analista actual - **Pending Alerts**: Casos pendientes de revisión - **New Alerts**: Nuevas detecciones no procesadas - **Confirmed Fraud**: Casos confirmados como fraudulentos #### Estados de Clasificación:| Estado | Descripción | Acción Requerida |

|---|---|---|

| **Confirmed Genuine** | Actividad confirmada como legítima | Cierre de caso - Sin acción |

| **New No Answer** | Casos nuevos sin respuesta del usuario | Investigación adicional requerida |

| **Reviewed** | Casos revisados pendientes de decisión final | Escalamiento o cierre |

| **Suspected Fraud** | Alta probabilidad de actividad fraudulenta | Investigación profunda |

**Fraud History** mantiene un repositorio histórico completo y analítico de todos los casos de fraude procesados por el sistema, proporcionando capacidades avanzadas de análisis retrospectivo, identificación de tendencias y generación de inteligencia operacional. este módulo implementa un sistema de Business Intelligence especializado en seguridad, que transforma los datos históricos de fraude en insights accionables para la toma de decisiones estratégicas y la optimización continua de los sistemas de prevención.

#### Ventanas Temporales de Análisis: **Métricas Comparativas:** - **Past 24 Hours**: Análisis de actividad reciente y detección de patrones emergentes - **Past 7 Days**: Tendencias semanales y variaciones operacionales - **Past 30 Days**: Análisis mensual para planificación estratégica #### Categorización Estadística:| Métrica | Definición | Valor Estratégico |

|---|---|---|

| **Total Cases** | Volumen total de casos procesados | Indicador de carga operacional |

| **Confirmed Fraud** | Casos definitivamente fraudulentos | Tasa de efectividad de detección |

| **Confirmed Genuine** | Casos confirmados como legítimos | Medición de falsos positivos |

| **Suspected Fraud** | Casos en investigación | Pipeline de casos pendientes |

| **No Answer** | Casos sin respuesta del usuario | Métrica de engagement |

| **New** | Casos nuevos en el período | Tendencia de nuevas amenazas |

| **Percent New Sessions** | Porcentaje de sesiones nuevas | Indicador de crecimiento |

| **Percent Approve** | Tasa de aprobación | Eficiencia del sistema |

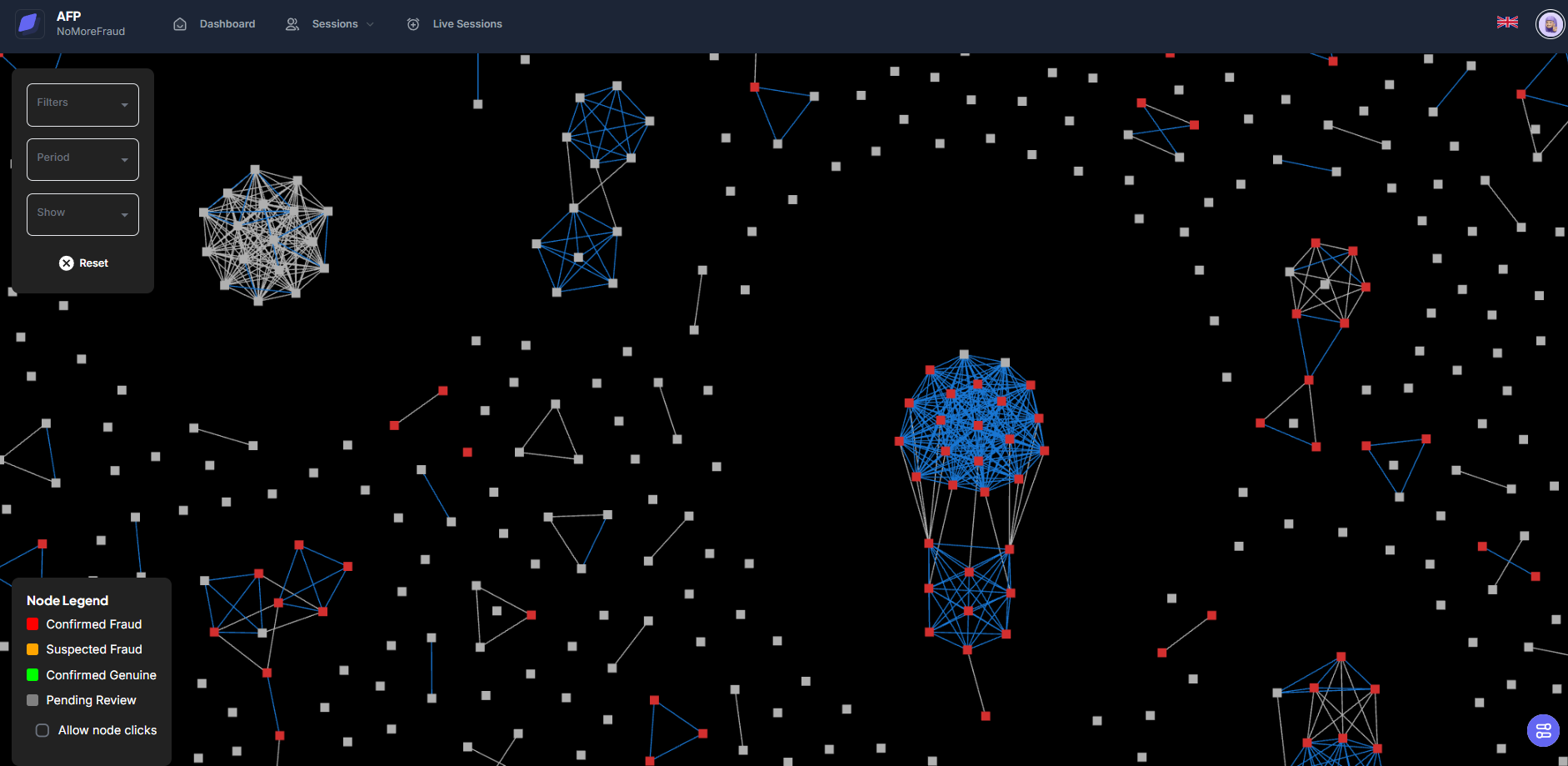

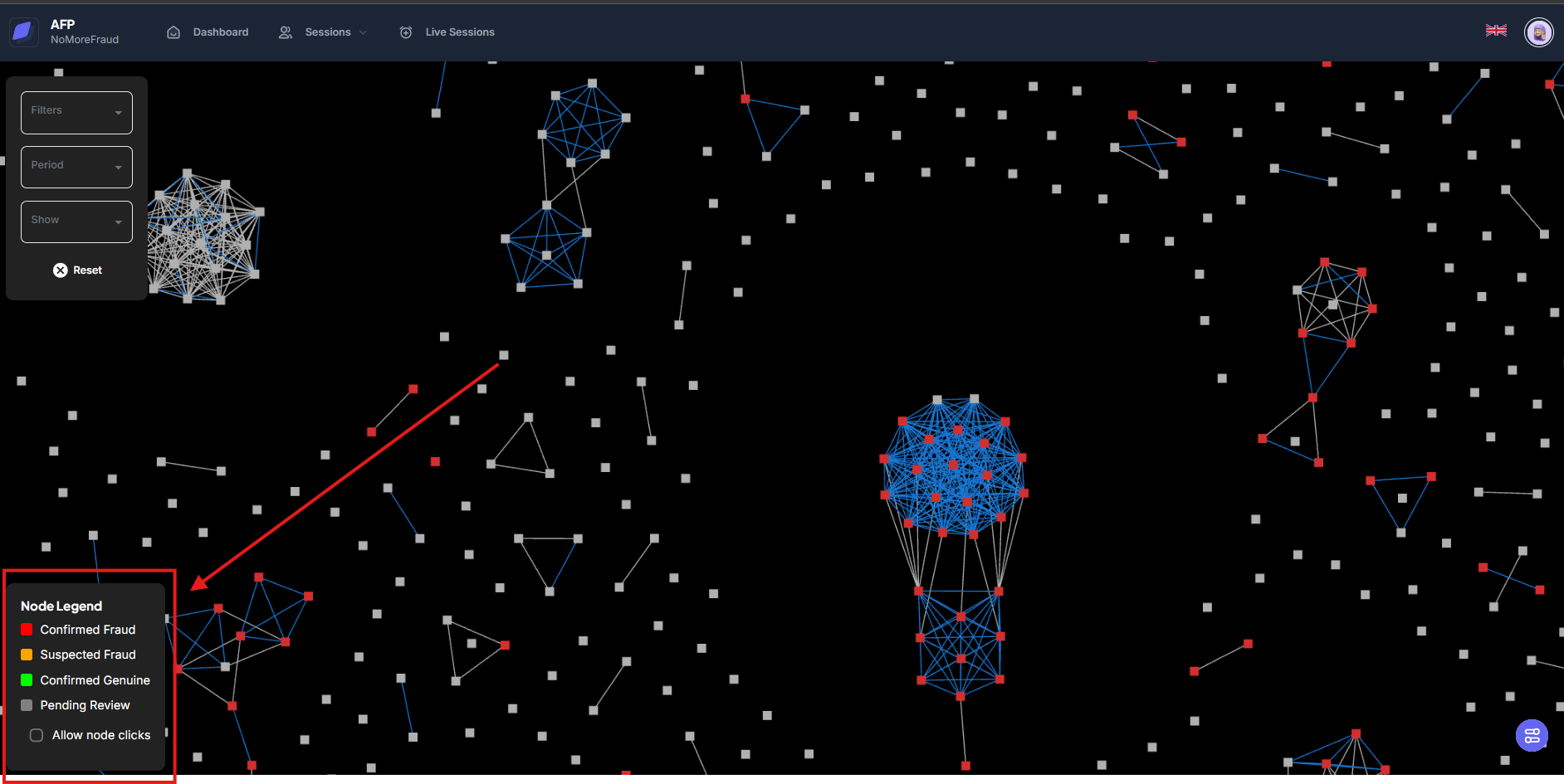

**Graph** proporciona capacidades avanzadas de visualización y análisis relacional, transformando datos complejos de fraude en representaciones gráficas interactivas que revelan conexiones ocultas, patrones de comportamiento y estructuras de fraude organizadas, este módulo implementa tecnologías de análisis de grafos y network analysis para crear representaciones visuales multidimensionales de las relaciones entre entidades (usuarios, dispositivos, ubicaciones, redes). Utiliza algoritmos de clustering y detección de comunidades para identificar grupos de fraude coordinados y patrones de comportamiento anómalo.

[](https://docs.ado-tech.com/uploads/images/gallery/2025-06/8rUuVtoJe1VhsxpK-image.png) #### Sistema de Visualización: [](https://docs.ado-tech.com/uploads/images/gallery/2025-06/Y0u3a6arI3dQZI5t-image.png) **Node Legend (Leyenda de Nodos):** - 🔴 **Confirmed Fraud**: Entidades confirmadas como fraudulentas - 🟠 **Suspected Fraud**: Entidades bajo sospecha de fraude - 🟢 **Confirmed Genuine**: Entidades verificadas como legítimas - ⚪ **Pending Review**: Entidades pendientes de clasificación #### Tipos de Conexiones Relacionales:| Tipo de Relación | Descripción | Aplicación |

|---|---|---|

| **User-Device** | Vínculos entre usuarios y dispositivos | Detección de device sharing anómalo |

| **Device-Network** | Conexiones entre dispositivos y redes Wi-Fi | Análisis de ubicación y contexto |

| **User-Location** | Relaciones geográficas de usuarios | Detección de imposibilidad geográfica |

| **Behavioral Patterns** | Similitudes en patrones de comportamiento | Identificación de automatización |

| **Network Infrastructure** | Conexiones de infraestructura de red | Análisis de ISP y routing |

| Algoritmo | Descripción | Aplicación Específica |

|---|---|---|

| **Cluster Detection** | Identificación automática de grupos relacionados | Agrupa entidades con comportamientos similares o conexiones frecuentes |

| **Community Analysis** | Detección de comunidades de fraude organizadas | Identifica redes estructuradas de fraude con múltiples participantes |

| **Centrality Measures** | Identificación de nodos críticos en redes de fraude | Encuentra elementos centrales que coordinan actividades fraudulentas |

| **Anomaly Detection** | Detección de conexiones anómalas o sospechosas | Identifica relaciones inusuales que no siguen patrones normales |

| **Temporal Analysis** | Evolución de conexiones a lo largo del tiempo | Analiza cómo se desarrollan y cambian las relaciones fraudulentas |

| Tipo de Análisis | Caso de Uso | Descripción Técnica | Indicadores de Fraude |

|---|---|---|---|

| **Detección de Fraude Familiar** | Múltiples usuarios - Mismo dispositivo | Análisis de patrones de uso compartido legítimo vs. fraudulento | Cambios drásticos en biometría comportamental, horarios de uso inconsistentes |

| **Análisis de Ubicación Geográfica** | Usuarios diferentes - Misma red Wi-Fi | Detección de call centers fraudulentos o farm operations | Alta concentración de usuarios sospechosos en misma ubicación física |

| **Patrones de Dispositivos** | Mismo comportamiento - Dispositivos diferentes | Identificación de automatización y bot networks | Biometría comportamental idéntica en múltiples dispositivos |

| **Análisis de ISP y Infraestructura** | Múltiples cuentas - Mismo proveedor | Detección de infraestructura compartida para operaciones fraudulentas | Clustering de actividad sospechosa por proveedor de internet |

| Herramienta | Funcionalidad | Beneficio Operacional |

|---|---|---|

| **Filtros Temporales** | Análisis por períodos específicos | Permite análisis histórico y identificación de patrones estacionales |

| **Control de Visualización** | Ajuste de profundidad y densidad del grafo | Optimiza la visualización según complejidad de la red analizada |

| **Node Interaction** | Exploración detallada mediante clicks en nodos | Facilita la investigación forense de entidades específicas |

| **Export Capabilities** | Generación de reportes visuales para presentaciones | Permite documentación y comunicación efectiva de hallazgos |