Comportamiento del Usuario

- **Uso del dispositivo celular:** Forma específica de manipulación - **Forma de sostener el celular:** Patrones únicos de agarre - **Uso del teclado:** Velocidad, ritmo y presión de escrituraInformación de Ubicación

- **Ubicación del usuario:** Coordenadas GPS y ubicación aproximada - **Red utilizada:** Conectividad celular y Wi-Fi - **Redes Wi-Fi:** Historial y redes cercanas disponiblesInformación del Dispositivo

- **Tamaño de pantalla:** Resolución y configuración - **Preferencias de tema:** Color, tamaño de fuente, configuraciones visuales - **Modelo y marca:** Especificaciones técnicas del dispositivo - **Identificadores únicos:** Metadatos del dispositivo #### Análisis Biométrico Comportamental ##### Enfoque Estricto - **Uso de pantalla táctil:** Patrones de deslizamiento y presión - **Uso del mouse:** Movimientos y clics característicos - **Uso del teclado:** Dinámicas de escritura y atajos - **Velocidad de escritura:** Ritmo y pausas personalizadas - **Uso de atajos:** Preferencias de navegación - **Tamaño de huella dactilar:** Biometría física única - **Tamaño del dedo:** Área de contacto en pantalla - **Movimiento del celular:** Patrones de acelerómetro durante uso ##### Enfoque Amplio - **Preferencias de tema:** Configuraciones de color y tamaño de fuente - **Ubicación de uso:** Patrones geográficos habituales - **Tipo de dispositivo:** Android o iOS, preferencias de ecosistema - **Navegador utilizado:** Preferencias de software - **Operador celular:** Proveedor de servicios habitual - **Aplicaciones instaladas:** Ecosistema de software personal #### Modelos Generales de Comportamiento Contamos con modelos entrenados con millones de interacciones reales que ayudan a diferenciar entre comportamientos típicos de usuarios legítimos y aquellos que son característicos de acciones fraudulentas. Esto permite identificar comportamientos sospechosos, incluso si nunca antes se habían visto en el sistema. #### Análisis Comparativo de Comportamientos| Patrón de Interacción | Comportamiento Fraudulento | Comportamiento de Usuario Legítimo |

|---|---|---|

| Alternar entre aplicaciones | Múltiples veces | Nunca |

| Ingreso de DNI/ID | Pegar texto / Tipeo alternado | Tipeo manual normal |

| Navegación en formularios | Uso de teclado | Uso de mouse |

**Interpretación:**

-**Usuarios Legítimos:** Pausas distribuidas naturalmente

-**Usuarios Fraudulentos:** 95% presenta pausas extremas (>2 segundos), indicativo de consulta externa

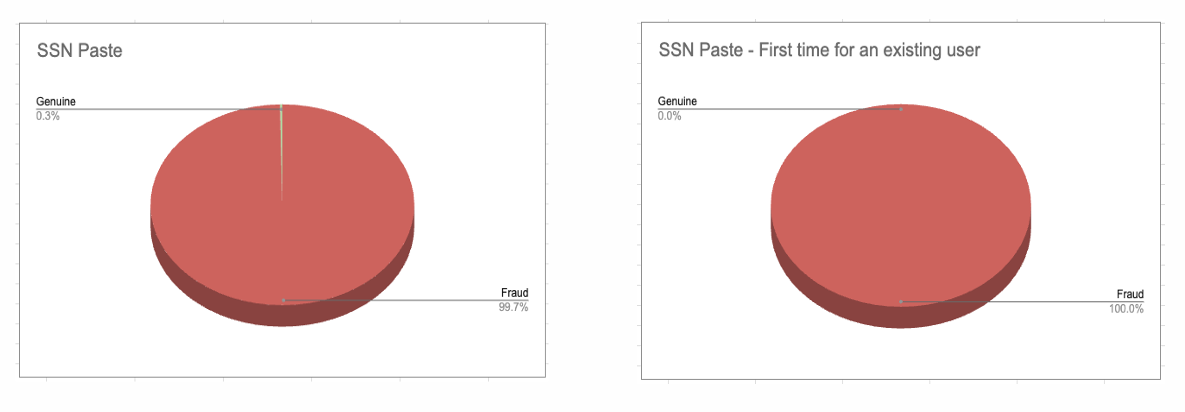

#### Análisis de Uso de DNI con Pegar/Copiar **Gráfico de Detección de Pegado de DNI** [](https://docs.ado-tech.com/uploads/images/gallery/2025-06/Z87RatigbWWXHpvb-image.png)Gráfico Izquierdo - "SSN Paste" (Pegado de SSN):

-**Fraud (Fraude): 99.7%** - Representado en color rojo oscuro

-**Genuine (Genuino): 0.3%** - Representado en color rojo claro/rosado

-Muestra que cuando se detecta pegado de número de identificación, casi la totalidad de los casos (99.7%) son fraudulentos

Gráfico Derecho - "SSN Paste - First time for an existing user" (Pegado de SSN - Primera vez para usuario existente):

-**Fraud (Fraude): 100.0%** - Representado completamente en color rojo

-**Genuine (Genuino): 0.0%** - Sin representación visual

-Muestra que cuando un usuario existente utiliza "pegar" por primera vez, el 100% de los casos son fraudulentos

#### Modelos de Comportamiento para Defraudadores Identificados A través del análisis histórico, se han identificado patrones comunes en personas que previamente han intentado realizar fraudes. Estos modelos almacenan y actualizan de forma continua esta información, lo que permite detectar cuando un intento de acceso o transacción se asemeja al comportamiento de estos defraudadores conocidos. #### Indicadores Específicos para Estafas de Transferencia| Indicador | Valor | Prevalencia Relativa | Prevalencia en Fraude | Fuerza de Indicación |

|---|---|---|---|---|

| Transferencia de cuenta limpia | Sí | 0.4% | 98.7% | 67 |

| Múltiples cambios posición teléfono-oído | Sí | 1.5% | 67.7% | 58 |

| Nuevo beneficiario | Sí | 0.24% | 98.7% | 46 |

| Estado de llamada durante login | EN CURSO | 2.3% | 68.3% | 35 |

| Usuario senior | Verdadero | 17.2% | 93.2% | 18 |

| Indicador | Valor | Prevalencia Relativa | Prevalencia en Fraude | Fuerza de Indicación |

|---|---|---|---|---|

| Nombre Wi-Fi | Azizi 423 | 0% | 64.2% | 999 |

| Señal Bluetooth | 46542342134 | 0% | 34.7% | 999 |

| ID de ubicación | 642547854652321 | 0.05% | 34.2% | 750 |

| Nuevo ISP | Verdadero | 0.4% | 88.3% | 574 |

| Estado SIM | No SIM detectada | 0.03% | 64.7% | 67 |

| Nueva ubicación | Verdadero | 4% | 66.7% | 65 |

| Nuevo beneficiario | Sí | 0.24% | 98.7% | 46 |

**Estructura del Gráfico:**

-Medición: Intensidad de movimiento captada por sensores de aceleración

-Eje Temporal: Secuencia de eventos de toque (2 a 10)

-Eje de Intensidad: Magnitud del movimiento (0.00 a 1.00)

-Diferenciación: Puntos negros para fraude, naranjas para usuarios legítimos

**Usuarios Legítimos:**

-Rango de movimiento: 0.00 - 0.50

-Patrón característico: Movimientos controlados y predecibles

-Estabilidad: Variaciones mínimas entre toques sucesivos

-Explicación: Los usuarios familiares con su dispositivo desarrollan patrones motores automáticos que resultan en movimientos económicos y precisos

**Usuarios Fraudulentos:**

-Rango de movimiento: 0.50 - 1.00

-Patrón característico: Movimientos erráticos e impredecibles

-Inestabilidad: Gran variación entre diferentes acciones

-Explicación: La falta de familiaridad con el dispositivo genera movimientos compensatorios, nerviosismo y patrones motores atípicos

##### **Gráfico 2: Pausa Máxima de Actividad Durante Sesión** Este análisis mide los intervalos de inactividad más prolongados que ocurren durante una sesión de uso del dispositivo, proporcionando información sobre los procesos cognitivos del usuario.**Estructura del Gráfico:**

-Medición: Duración de pausas en segundos

-Eje Temporal: Progresión de la sesión (2 a 10)

-Eje de Duración: Tiempo de pausa máxima (0 a 6 segundos)

-Diferenciación: Puntos negros para fraude, naranjas para usuarios legítimos

##### Análisis de Comportamientos Cognitivos**Usuarios Legítimos:**

-Rango de pausas: 0 - 1.5 segundos

-Características: Flujo continuo y natural de interacción

-Procesamiento: Acceso inmediato a información personal memorizada

-Navegación: Conocimiento intuitivo de la interfaz y procesos

**Usuarios Fraudulentos:**

-Rango de pausas: 1.5 - 6+ segundos

-Características: Interrupciones prolongadas y frecuentes

-Procesamiento: Necesidad de búsqueda, verificación o consulta externa

-Navegación: Incertidumbre sobre procedimientos y datos requeridos

##### Casos Especiales y Excepciones ##### Situaciones Atípicas en Usuarios Legítimos El sistema está diseñado para reconocer circunstancias excepcionales donde el propietario legítimo puede exhibir patrones anómalos: **Condiciones de Estrés:** - Situaciones de emergencia que alteran comportamiento motor - Presión temporal que afecta patrones habituales - Circunstancias de riesgo que generan nerviosismo **Condiciones Físicas:** - Lesiones temporales en manos o dedos - Efectos de medicación que afectan coordinación - Fatiga extrema que altera precisión motora **Condiciones Ambientales:** - Uso durante transporte que introduce vibraciones externas - Condiciones climáticas que afectan manipulación del dispositivo - Iluminación deficiente que requiere mayor concentración **Detección Inmediata:** El análisis de movimientos proporciona evaluación de riesgo en tiempo real desde los primeros segundos de interacción, sin requerir completar transacciones o procesos específicos. **Invisibilidad para el Usuario:** La recopilación de datos biométricos de movimiento ocurre de manera transparente durante el uso normal, sin generar fricción adicional en la experiencia del usuario. **Resistencia a Falsificación:** Los patrones de movimiento son resultado de años de desarrollo motor personal, haciéndolos extremadamente difíciles de replicar conscientemente por actores maliciosos. **Adaptabilidad Contextual:** El sistema aprende y se adapta a las variaciones naturales del usuario legítimo, mejorando su precisión con el tiempo mientras mantiene sensibilidad para detectar uso no autorizado.