Métricas Principales (Top Row)

Visión General del Dashboard

El Dashboard Principal de ADO-STS actúa como el centro de comando central para el monitoreo integral de la seguridad digital y detección de fraude. Proporciona una vista panorámica y en tiempo real del estado de seguridad organizacional, permitiendo la toma de decisiones informadas y la respuesta rápida a amenazas emergentes.

Arquitectura de Información

El dashboard está estructurado en múltiples capas de información que se complementan para ofrecer una vista holística:

| Capa | Componente | Propósito | Frecuencia de Actualización |

|---|---|---|---|

| Métricas Principales | KPIs Superiores | Monitoreo de volumen y actividad | Tiempo real (30 segundos) |

| Visualización Geográfica | Mapa Mundial | Distribución geográfica de riesgos | Tiempo real (60 segundos) |

| Análisis de Riesgos | Top Risk Indicators | Priorización de amenazas | Cada 5 minutos |

| Tendencias Temporales | Gráficos de Evolución | Análisis de patrones históricos | Cada 15 minutos |

Métricas Principales (KPIs Críticos)

Unique Users Today

Definición Técnica: Conteo de identificadores únicos de usuario (UID) que han generado al menos una sesión válida en las últimas 24 horas

Matriz de Interpretación de Valores:

| Rango de Usuarios | Interpretación Operacional | Nivel de Alerta | Acciones Recomendadas |

|---|---|---|---|

| 0-25 | Muy baja actividad - Fuera de horario/Feriado | 🟢 Verde | Monitoreo pasivo |

| 26-100 | Baja actividad - Horario no comercial | 🟢 Verde | Verificar calendario comercial |

| 101-500 | Actividad normal - Horario comercial estándar | 🟢 Verde | Operación estándar |

| 501-1,500 | Alta actividad - Pico comercial/Promociones | 🟡 Amarillo | Monitoreo de capacidad |

| 1,501-3,000 | Muy alta actividad - Eventos especiales | 🟠 Naranja | Activar escalamiento automático |

| >3,000 | Actividad crítica - Posible ataque DDoS | 🔴 Rojo | Protocolo de emergencia |

Factores que Influencian la Métrica:

- Temporales: Horarios comerciales, días de la semana, estacionalidad

- Comerciales: Campañas promocionales, lanzamientos de productos

- Técnicos: Interrupciones de servicio, mantenimientos programados

- Maliciosos: Ataques de bots, campañas de fraude coordinadas

Unique Devices Today

Definición Técnica: Número de huellas digitales únicas de dispositivos (device fingerprints) registradas en interacciones válidas durante 24 horas.

Análisis de Ratio Dispositivos/Usuarios:

| Ratio D/U | Escenario Típico | Nivel de Riesgo | Investigación Requerida |

|---|---|---|---|

| 0.7-1.0 | Usuarios con dispositivo único estable | 🟢 Muy Bajo | No requerida |

| 1.1-1.5 | Usuarios multi-dispositivo legítimos | 🟢 Bajo | Verificación de patrones BYOD |

| 1.6-2.5 | Uso intensivo multi-dispositivo | 🟡 Moderado | Análisis de perfiles de usuario |

| 2.6-4.0 | Posible sharing no autorizado | 🟠 Alto | Investigación de políticas de uso |

| 4.1-8.0 | Probable device farming | 🔴 Muy Alto | Análisis forense inmediato |

| >8.0 | Ataque automatizado confirmado | 🔴 Crítico | Activación de contramedidas |

Indicadores de Anomalías por Dispositivo:

| Tipo de Anomalía | Descripción | Métrica de Detección | Umbral de Alerta |

|---|---|---|---|

| Device Velocity | Nuevos dispositivos por hora | Devices/hora | >50 dispositivos/hora |

| Geographic Scatter | Dispersión geográfica anómala | Países únicos | >10 países/hora |

| Hardware Diversity | Diversidad de hardware sospechosa | Modelos únicos | >100 modelos/día |

| OS Distribution | Distribución de OS anómala | Entropía de distribución | >3.5 bits |

API Calls (T5 - Últimas 5 Horas)

Definición Técnica: Volumen total de llamadas API al sistema de detección de fraude, segmentadas por tipo y origen.

Categorización de API Calls:

| Categoría | Porcentaje Típico | Descripción | Latencia Esperada |

|---|---|---|---|

| Session Initialization | 25-30% | Inicio de sesiones nuevas | <100ms |

| Behavioral Analysis | 35-45% | Análisis en tiempo real | <200ms |

| Risk Assessment | 15-20% | Evaluación de riesgo | <150ms |

| Data Enrichment | 8-12% | Enriquecimiento contextual | <300ms |

| Administrative | 2-5% | Operaciones de gestión | <500ms |

Matriz de Performance y Capacidad:

| Volumen API/5h | Estado del Sistema | Utilización CPU | Utilización Memoria | Acción Requerida |

|---|---|---|---|---|

| 0-5,000 | Muy bajo | <20% | <30% | Monitoreo normal |

| 5,001-25,000 | Bajo | 20-40% | 30-50% | Verificar tendencias |

| 25,001-75,000 | Normal | 40-65% | 50-70% | Operación estándar |

| 75,001-150,000 | Alto | 65-80% | 70-85% | Preparar escalamiento |

| 150,001-300,000 | Muy alto | 80-90% | 85-95% | Activar auto-scaling |

| >300,000 | Crítico | >90% | >95% | Protocolo de emergencia |

Fraud Attempts Today

Definición Técnica: Número de sesiones clasificadas como fraudulentas o altamente sospechosas basadas en scores de riesgo y validación manual.

Taxonomía de Fraude Detectado:

| Tipo de Fraude | Score Range | Confianza | Acción Automática | Tiempo de Respuesta |

|---|---|---|---|---|

| Account Takeover | 850-1000 | 95-99% | Bloqueo inmediato | <5 segundos |

| Synthetic Identity | 800-950 | 85-95% | Verificación adicional | <30 segundos |

| Device Spoofing | 750-900 | 80-90% | Desafío de autenticación | <60 segundos |

| Behavioral Anomaly | 600-800 | 70-85% | Monitoreo intensivo | <300 segundos |

| Geolocation Fraud | 700-850 | 75-90% | Verificación geográfica | <120 segundos |

| Bot Activity | 900-1000 | 90-99% | Bloqueo CAPTCHA | <10 segundos |

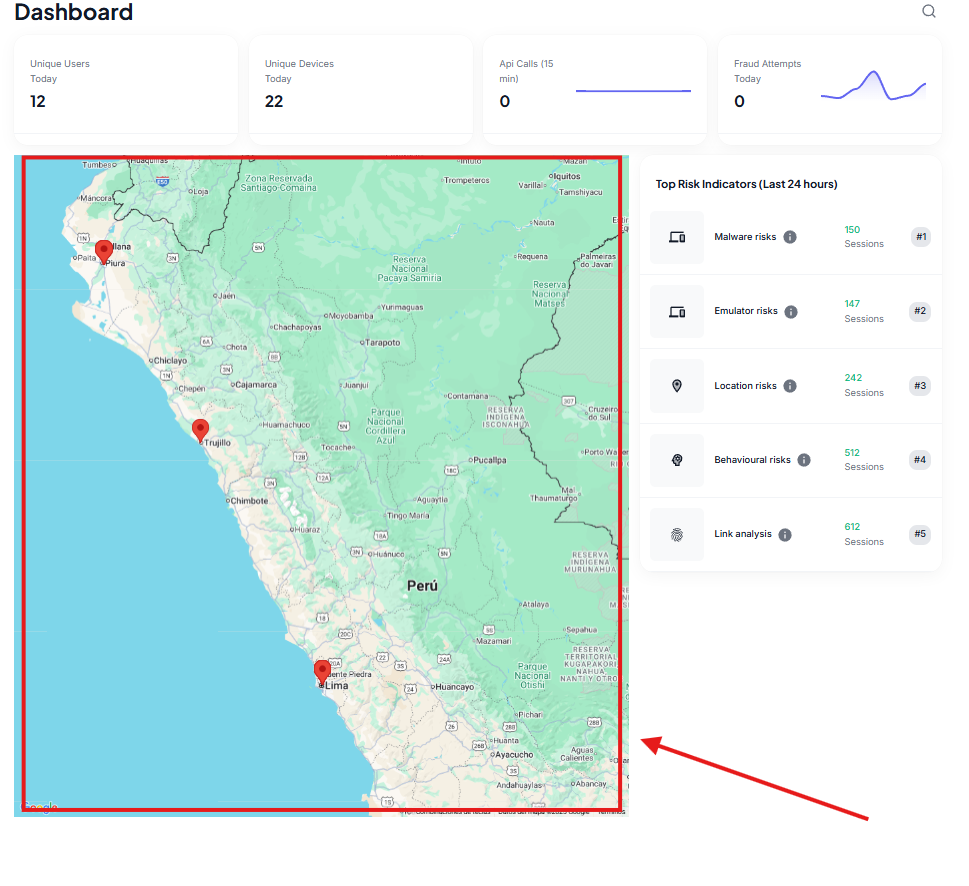

Visualización Geográfica Avanzada

Componentes del Mapa Mundial

Elementos Visuales y su Significado:

| Elemento Visual | Color/Forma | Significado | Datos Representados |

|---|---|---|---|

| Puntos Sólidos | 🔴 Rojo | Fraude confirmado | Sesiones bloqueadas |

| Puntos Sólidos | 🟠 Naranja | Alta sospecha | Scores 700-899 |

| Puntos Sólidos | 🟡 Amarillo | Sospecha moderada | Scores 500-699 |

| Puntos Sólidos | 🔵 Azul | Actividad legítima | Scores <500 |

| Clusters | 🟣 Púrpura | Concentración anómala | >10 eventos/km² |

| Líneas | Conectores | Viajes imposibles | Velocidad >1000 km/h |

Análisis de Patrones Geográficos

Métricas de Concentración Geográfica:

| Métrica | Fórmula | Umbral de Alerta | Interpretación |

|---|---|---|---|

| Densidad de Fraude | Eventos_Fraude / Área_km² | >5 eventos/100km² | Hotspot de actividad maliciosa |

| Velocidad de Viaje | Distancia / Tiempo | >500 km/h | Imposibilidad física |

| Dispersión Temporal | StdDev(timestamps) | <60 segundos | Actividad coordinada |

| Entropía Geográfica | -Σ(p_i * log(p_i)) | <2.0 bits | Concentración anómala |

Capacidades Analíticas del Mapa

| Funcionalidad | Descripción | Casos de Uso | Beneficio Operacional |

|---|---|---|---|

| Zoom Dinámico | Análisis desde global a ciudad | Investigación detallada | Granularidad contextual |

| Filtros Temporales | Reproducción histórica | Análisis forense | Comprensión de evolución |

| Overlay de Datos | Superposición de capas | Correlación multi-factor | Análisis holístico |

| Heat Mapping | Mapas de calor de riesgo | Identificación de hotspots | Priorización de recursos |

| Export Geográfico | Exportación de coordenadas | Reportes ejecutivos | Comunicación de riesgos |

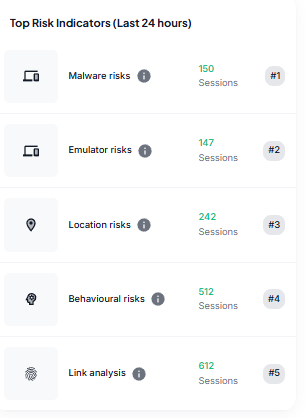

Top Risk Indicators (Análisis de Riesgos Principales)

Malware Risks

Metodología de Detección:

| Técnica de Detección | Descripción | Precisión | Tiempo de Detección |

|---|---|---|---|

| Signature-based | Firmas conocidas de malware | 95-99% | <1 segundo |

| Heuristic Analysis | Comportamiento sospechoso | 80-90% | 1-5 segundos |

| Machine Learning | Patrones anómalos | 85-95% | 2-10 segundos |

| Sandbox Analysis | Ejecución controlada | 90-98% | 10-60 segundos |

| Network Behavior | Comunicaciones maliciosas | 75-85% | 5-30 segundos |

Categorización de Malware:

| Tipo de Malware | Características | Riesgo para Fraude | Contramedidas |

|---|---|---|---|

| Banking Trojans | Interceptación de credenciales | 🔴 Crítico | Bloqueo inmediato + limpieza |

| Keyloggers | Registro de pulsaciones | 🔴 Alto | Cifrado de comunicaciones |

| Screen Scrapers | Captura de pantalla | 🟠 Alto | Detección de captura |

| Remote Access Tools | Control remoto | 🔴 Crítico | Terminación de sesión |

| Adware/PUP | Software no deseado | 🟡 Moderado | Advertencia al usuario |

Emulator Risks

Técnicas de Detección de Emuladores:

| Método de Detección | Descripción Técnica | Efectividad | Evasión Conocida |

|---|---|---|---|

| Hardware Fingerprinting | Análisis de specs de hardware | 90-95% | Hardware spoofing |

| API Response Analysis | Respuestas de APIs del sistema | 85-90% | API hooking |

| Performance Patterns | Patrones de rendimiento | 80-85% | Performance tuning |

| Sensor Data | Datos de sensores físicos | 95-99% | Sensor simulation |

| Resource Utilization | Uso de recursos del sistema | 75-80% | Resource masking |

Indicadores de Emulación:

| Indicador | Valor Típico Real | Valor Típico Emulador | Confianza de Detección |

|---|---|---|---|

| CPU Cores | 4-12 núcleos | 1-2 núcleos | 85% |

| RAM Total | 4-16 GB | 1-4 GB | 80% |

| GPU Vendor | Nvidia/AMD/Intel | Generic/Virtual | 90% |

| Sensor Count | 8-15 sensores | 0-3 sensores | 95% |

| Battery Behavior | Degradación natural | Valores estáticos | 90% |

Location Risks

Factores de Análisis Geográfico:

| Factor de Riesgo | Peso en Score | Descripción | Método de Validación |

|---|---|---|---|

| País de Alto Riesgo | 30% | Jurisdicciones problemáticas | Lista FATF + inteligencia |

| Velocidad de Viaje | 25% | Imposibilidad física | Cálculo de distancia/tiempo |

| VPN/Proxy Detection | 20% | Servicios de anonimización | IP reputation + características |

| GPS Spoofing | 15% | Manipulación de coordenadas | Consistencia GPS vs IP |

| Timezone Inconsistency | 10% | Incoherencia temporal | Correlación hora local vs UTC |

Matriz de Riesgo por País/Región:

| Nivel de Riesgo | Países/Regiones | Score Modifier | Verificaciones Adicionales |

|---|---|---|---|

| Muy Alto | Países sancionados | +300 puntos | Bloqueo automático |

| Alto | Jurisdicciones no cooperativas | +200 puntos | Verificación reforzada |

| Moderado | Países en desarrollo | +100 puntos | Monitoreo adicional |

| Bajo | Países desarrollados | +50 puntos | Verificación estándar |

| Muy Bajo | Países domésticos/aliados | +0 puntos | Procesamiento normal |

Behavioural Risks

Dimensiones del Análisis Comportamental:

| Dimensión | Métricas Analizadas | Rango Normal | Umbral de Alerta |

|---|---|---|---|

| Typing Dynamics | Velocidad, ritmo, pausas | 40-120 WPM | <20 o >200 WPM |

| Mouse Patterns | Velocidad, aceleración, clicks | Orgánico | Mecánico/Repetitivo |

| Touch Behavior | Presión, área, duración | 0.2-0.8 unidades | <0.1 o >0.9 |

| Navigation Flow | Secuencia, timing, errores | Humano natural | Automatizado |

| Session Duration | Tiempo total de actividad | 2-45 minutos | <30s o >2 horas |

Link Analysis

Tipos de Conexiones Analizadas:

| Tipo de Conexión | Descripción | Algoritmo de Detección | Peso en Score Final |

|---|---|---|---|

| User-Device | Múltiples usuarios en mismo dispositivo | Clustering temporal | 25% |

| Device-Network | Dispositivos en mismas redes | Graph analysis | 20% |

| Geo-Temporal | Ubicaciones/tiempos correlacionados | Space-time clustering | 20% |

| Behavioral | Patrones de comportamiento similares | Similarity metrics | 15% |

| Transactional | Flujos de transacciones | Network flow analysis | 20% |

Métricas de Conectividad:

| Métrica | Fórmula | Interpretación | Umbral de Alerta |

|---|---|---|---|

| Clustering Coefficient | 3×Triángulos/Triplas | Densidad local de conexiones | >0.7 |

| Betweenness Centrality | Caminos más cortos | Importancia como intermediario | >0.1 |

| PageRank Score | Importancia en la red | Influencia relativa | >0.01 |

| Community Modularity | Separación de comunidades | Estructura de grupos | <0.3 |