Modelos de análisis y detección

Modelo de comportamiento del usuario

Este modelo crea un perfil único y personalizado para cada usuario, basado en su forma habitual de interactuar con el dispositivo. Al conocer sus patrones normales de uso, el sistema puede detectar cualquier comportamiento inusual que podría indicar que otra persona está accediendo al sistema sin autorización.

ModelosInformación generalesRecolectada del Usuario

Comportamiento del Usuario

- Uso del dispositivo celular: Forma específica de

comportamientomanipulación - Forma de sostener el celular: Patrones únicos de agarre

- Uso del teclado: Velocidad, ritmo y presión de escritura

Información de Ubicación

- Ubicación del usuario: Coordenadas GPS y ubicación aproximada

- Red utilizada: Conectividad celular y Wi-Fi

- Redes Wi-Fi: Historial y redes cercanas disponibles

Información del Dispositivo

- Tamaño de pantalla: Resolución y configuración

- Preferencias de tema: Color, tamaño de fuente, configuraciones visuales

- Modelo y marca: Especificaciones técnicas del dispositivo

- Identificadores únicos: Metadatos del dispositivo

Análisis Biométrico Comportamental

Enfoque Estricto

- Uso de pantalla táctil: Patrones de deslizamiento y presión

- Uso del mouse: Movimientos y clics característicos

- Uso del teclado: Dinámicas de escritura y atajos

- Velocidad de escritura: Ritmo y pausas personalizadas

- Uso de atajos: Preferencias de navegación

- Tamaño de huella dactilar: Biometría física única

- Tamaño del dedo: Área de contacto en pantalla

- Movimiento del celular: Patrones de acelerómetro durante uso

Enfoque Amplio

- Preferencias de tema: Configuraciones de color y tamaño de fuente

- Ubicación de uso: Patrones geográficos habituales

- Tipo de dispositivo: Android o iOS, preferencias de ecosistema

- Navegador utilizado: Preferencias de software

- Operador celular: Proveedor de servicios habitual

- Aplicaciones instaladas: Ecosistema de software personal

Modelos Generales de Comportamiento

Contamos con modelos entrenados con millones de interacciones reales que ayudan a diferenciar entre comportamientos típicos de usuarios legítimos y aquellos que son característicos de acciones fraudulentas. Esto permite identificar comportamientos sospechosos, incluso si nunca antes se habían visto en el sistema.

Análisis Comparativo de Comportamientos

| Patrón de Interacción | Comportamiento Fraudulento | Comportamiento de Usuario Legítimo |

|---|---|---|

| Alternar entre aplicaciones | Múltiples veces | Nunca |

| Ingreso de DNI/ID | Pegar texto / Tipeo alternado | Tipeo manual normal |

| Navegación en formularios | Uso de teclado | Uso de mouse |

Ejemplo: Análisis de Pausas Durante Escritura

Gráfico de Pausas Máximas Durante Escritura del DNI

Pausas en Escritura (segundos)

Fraude Genuino

<0.2 ███████████ 32 32

0.2-0.8 ████████████ 36 36

0.8-1.5 ██████████ 25 24

1.5-2 ██ 2 6

>2 ████████████████████████ 95 2

0 25 50 75 100

Interpretación:

- Usuarios Legítimos: Pausas distribuidas naturalmente

- Usuarios Fraudulentos: 95% presenta pausas extremas (>2 segundos), indicativo de consulta externa

Análisis de Uso de DNI con Pegar/Copiar

Gráfico de Detección de Pegado de DNI

Porcentaje de Uso de "Pegar" para DNI

┌─────────────────────────────────────┐

│ Genuino: 0.3% ████ │

│ Fraude: 99.7% ████████████████████ │

└─────────────────────────────────────┘

Conclusión: El uso de "pegar" para introducir DNI es un indicador casi definitivo de fraude (99.7% de precisión).

Modelos de comportamientoComportamiento para defraudadoresDefraudadores identificadosIdentificados

A través del análisis histórico, se han identificado patrones comunes en personas que previamente han intentado realizar fraudes. Estos modelos almacenan y actualizan de forma continua esta información, lo que permite detectar cuando un intento de acceso o transacción se asemeja al comportamiento de estos defraudadores conocidos.

Indicadores Específicos para Estafas de Transferencia

| Indicador | Valor | Prevalencia Relativa | Prevalencia en Fraude | Fuerza de Indicación |

|---|---|---|---|---|

| Transferencia de cuenta limpia | Sí | 0.4% | 98.7% | 67 |

| Múltiples cambios posición teléfono-oído | Sí | 1.5% | 67.7% | 58 |

| Nuevo beneficiario | Sí | 0.24% | 98.7% | 46 |

| Estado de llamada durante login | EN CURSO | 2.3% | 68.3% | 35 |

| Usuario senior | Verdadero | 17.2% | 93.2% | 18 |

Indicadores de Teléfono Robado

| Indicador | Valor | Prevalencia Relativa | Prevalencia en Fraude | Fuerza de Indicación |

|---|---|---|---|---|

| Nombre Wi-Fi | Azizi 423 | 0% | 64.2% | 999 |

| Señal Bluetooth | 46542342134 | 0% | 34.7% | 999 |

| ID de ubicación | 642547854652321 | 0.05% | 34.2% | 750 |

| Nuevo ISP | Verdadero | 0.4% | 88.3% | 574 |

| Estado SIM | No SIM detectada | 0.03% | 64.7% | 67 |

| Nueva ubicación | Verdadero | 4% | 66.7% | 65 |

| Nuevo beneficiario | Sí | 0.24% | 98.7% | 46 |

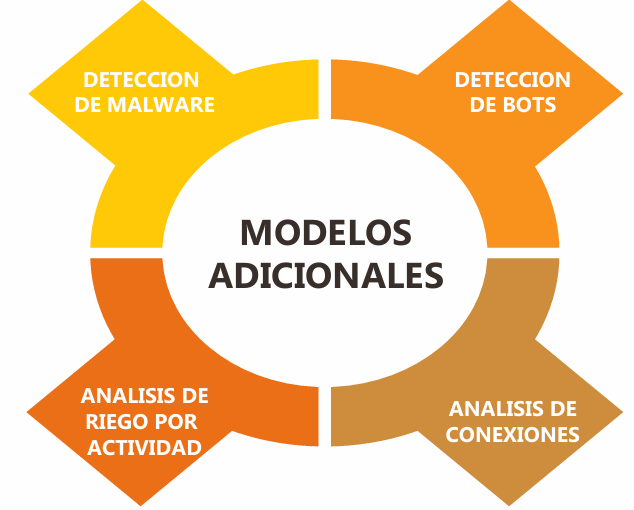

Modelos adicionalesAdicionales

Detección de

malware:MalwarePermite identificar comportamientos que podrían estar siendo generados por software malicioso instalado en el dispositivo.

Indicadores Técnicos:

- Patrones de automatización perfecta

- Timing

inhumano en interacciones

- Secuencias repetitivas de acciones

- Acceso a recursos del sistema sin intervención del usuario

Detección de

bots:BotsDiferencia entre un humano y un sistema automático, lo que es clave para prevenir fraudes automatizados.

Análisis de

riesgoentropía en movimientos- Patrones de timing demasiado consistentes

- Ausencia de micro-movimientos naturales

- Secuencias de acciones predecibles

- Horario de la transacción

- Monto

involucrado

- Tipo de beneficiario

- Historial de transacciones similares

- Usuarios compartiendo infraestructura de red

- Dispositivos utilizados por múltiples identidades

- Patrones temporales coordinados

- Ubicaciones físicas compartidas

Características de Detección:

Análisis de Riesgo por actividad:Actividad

Evalúa el riesgo de una acción específica (como una transferencia o un inicio de sesión) considerando el contexto en el que se realiza.

Factores Contextuales:

Análisis de conexiones:Conexiones

Analiza las relaciones entre usuarios, dispositivos y redes para detectar patrones organizados de fraude.

Métricas de Conexión:

Sistema de puntuacióPuntuación unificadaUnificada (scoreScore integrado)Integrado)

Toda la información recolectada se analiza con inteligencia artificial para generar un puntaje o "score" de riesgo que va de 0 a 1000. Este score indica la probabilidad de que una acción sea fraudulenta. A mayor puntuación, mayor es el riesgo.

Componentes del scoreScore

Score Total = Σ (Peso × Score_Componente)

Donde:

- 35% corresponde al modelo de comportamiento del usuario.

usuario

-

30% se basa en los modelos generales de comportamiento.

comportamiento

25% se relaciona con los modelos de defraudadores identificados.

identificados

10% proviene de los modelos adicionales.

adicionales

Distribución Estadística del Score

Gráfico de Distribución de Scores

Distribución de Scores de Riesgo

Usuarios (en escala logarítmica)

120 ████████████████████████████████████████ 100 (Acum: 70%)

██████████████████████████████████████

100 ██████████████████████████████████████

██████████████████████████████████████ 90%

80 ██████████████████████████████████████

██████████████████████ 80%

60 ██████████████████████

██████████████████████ 70%

40 ██████████████

██████████████

20 ██████ 50 (Acum: 80%)

██ 25 (Acum: 94%)

0 ██ █ █ █ █ █ █ █ █

>=0 >=200 >=500 >=800 >=900 >=950 >=980 >=990

Score Range

Rangos de riesgoRiesgo

| Rango | Nivel de |

Color | Porcentaje de Población | Acción Recomendada |

|---|---|---|---|---|

| 0 - 200 | Muy bajo | Verde | 55.6% | Proceder normalmente |

| 201 - 400 | Bajo | Verde claro | 27.7% | Monitoreo estándar |

| 401 - 600 | Medio | Amarillo | 11.1% | Verificación adicional |

| 601 - 800 | Alto | Naranja | 2.8% | Autenticación reforzada |

| 801 - 1000 | Muy alto | Rojo | 2.8% | Bloqueo/Revisión manual |

Visualizaciones y anáAnálisis gráGráfico

Distribución de scoresScores

Esta gráfica muestra cuáles son los puntajes de riesgo más comunes entre los usuarios. Ayuda a definir límites adecuados para tomar decisiones seguras sin afectar a usuarios legítimos.

Análisis relacionalRelacional de fraudeFraude

Un grafo de red permite ver cómo se conectan diferentes usuarios, dispositivos y sesiones. Esto permite identificar posibles redes de fraude donde varias personas actúan de forma coordinada.

Diagrama de Red de Conexiones

Análisis Relacional - Grafo de Conexiones

TestUserId ──────── Ddd

│ │

│ │ 0312 (25 sessions)

│ └─── Daf ─────┐

│ │

ddf7 (1 sessions) ──── Current user │

│ │

azizi@mail.com │

│ │

Alzg │

│

F2FE (24 sessions)

│

Azizi

Indicadores de comportamientoComportamiento

Estos gráficos comparan el comportamiento de usuarios legítimos con el de defraudadores en dimensiones como velocidad de escritura, tamaño de huella o pausas durante la actividad.

Gráfico: Diferencias en Tamaño de Huella Digital

Tamaño de Huella Digital (Finger Size)

1.00 ● ● Sesión Fraudulenta

● ● ● ● ● Usuario Legítimo

0.75 ● ●

●

0.50 ● ● ●

●

0.25 ● ● ● ● ● ●

●

0.00 ─────────────────────────────

2 4 6 8 10 12

Sesión #

Gráfico: Movimientos del Acelerómetro

Acelerómetro Durante Toques en Pantalla

1.00 ● ●

● ● ● ● Sesión Fraudulenta

0.75 ● ● ● ● Usuario Legítimo

● ● ●

0.50 ● ●

0.25 ● ● ● ● ●

●

0.00 ─────────────────────────────

2 4 6 8 10 12

Sesión #

Dashboard de monitoreoMonitoreo en tiempoTiempo realReal

Es un panel de control que permite ver información clave como la cantidad de transacciones por minuto, alertas activas o ubicaciones sospechosas en tiempo real.

Métricas del Dashboard

┌─────────────────── DASHBOARD EN TIEMPO REAL ────────────────────┐

│ │

│ Transacciones/min: [████████████████] 1,247 │

│ Alertas Activas: [████] 23 │

│ Score Promedio: [██████] 156 │

│ Detecciones/hora: [████████] 45 │

│ │

│ Top Ubicaciones Sospechosas: │

│ 1. IP: 192.168.5.201 (17 sesiones, 2 usuarios) │

│ 2. Wi-Fi: "HotspotX23F" (Score: 999) │

│ 3. GPS: 32.0123, 34.7705 (Nueva ubicación) │

│ │

└──────────────────────────────────────────────────────────────────┘

Análisis temporalTemporal de patronesPatrones

Esta herramienta muestra cómo evolucionan los patrones de fraude con el tiempo, lo que ayuda a prever futuras amenazas.

Gráfico: Edad de Ubicación vs. Tipo de Sesión

Análisis de Edad de Ubicación

100 ● ● Sesión Fraudulenta

● ● Sesión de Usuario

75 ●

●

●

50

25 ●

●

0 ●●●●●●●●●●●●●● ●

─────────────────────────────────────────

0 1 2 3 4 5 6 7 8 9 10 11 12 13 >14

Edad de la Ubicación (días)

Análisis de Edad de Ubicación

100 ● ● Sesión Fraudulenta

● ● Sesión de Usuario

75 ●

●

●

50

25 ●

●

0 ●●●●●●●●●●●●●● ●

─────────────────────────────────────────

0 1 2 3 4 5 6 7 8 9 10 11 12 13 >14

Edad de la Ubicación (días)

Interpretación: Las sesiones fraudulentas se concentran en ubicaciones nuevas (edad 0-1 días), mientras que las legítimas utilizan ubicaciones establecidas (>14 días).

Casos de usoUso y ejemplosEjemplos de deteccióDetección

Teléfono robadoRobado

Cuando se detectan cambios repentinos como una nueva red Wi-Fi, dirección IP desconocida o falta de la SIM habitual, el sistema puede inferir que el teléfono fue robado.

Indicadores Cuantitativos:

- Nueva red Wi-Fi: 0% prevalencia normal, 64.2% en fraudes

- Nuevo ISP: 0.4% prevalencia normal, 88.3% en fraudes

- Sin SIM detectada: 0.03% prevalencia normal, 64.7% en fraudes

Estafas de transferenciaTransferencia

Indicadores como la aparición de un nuevo beneficiario, movimientos inusuales del dispositivo o una llamada activa durante el inicio de sesión pueden alertar sobre una posible estafa.

Indicadores Cuantitativos:

- Nuevo beneficiario: 0.24% prevalencia normal, 98.7% en fraudes

- Llamada durante login: 2.3% prevalencia normal, 68.3% en fraudes

- Usuario senior objetivo: 17.2% población general, 93.2% en estafas

Evaluación generalGeneral de comportamientoComportamiento

| Usuario

84.9% ● Sesión Fraudulenta

75

50

25

0 █ █ █ █ █ █ █ █ █ █

6.2% casos fraudulentos vs 0.2% legí | timos |

|---|---|---|

Análisis relacionalRelacional avanzado

Avanzado

Identificación de víVínculos

El sistema identifica relaciones entre usuarios, dispositivos, redes y comportamientos que podrían parecer aislados, pero que juntos revelan patrones sospechosos.

Diagrama: Huella del Usuario

┌─────────────────────────────────────┐

│ HUELLA DEL USUARIO │

└─────────────────────────────────────┘

│

┌─────────────────────┼─────────────────────┐

│ │ │

┌────────┐ ┌─────────────┐ ┌─────────────┐

│Comporta│ │ Metadatos │ │ Entorno │

│miento │ │del │ │ Físico │

│ │ │Dispositivo │ │ │

└────────┘ └─────────────┘ └─────────────┘

│ │ │

┌────────┐ ┌─────────────┐ ┌─────────────┐

│Ubicación│ │Conectividad │ │ │

│ │ │ │ │ │

└────────┘ └─────────────┘ └─────────────┘

Detección de estructurasEstructuras de fraudeFraude organizadasOrganizadas

Cuando varios usuarios comparten una red Wi-Fi, proveedor de internet o patrones comunes, el sistema puede reconocer que forman parte de una red organizada de fraude.

Aplicación de grafosGrafos de conexióConexión

Se representan visualmente relaciones como:

Usuarios diferentes conectados a la misma red Wi-Fi

Un mismo comportamiento en diferentes dispositivos

Dispositivos compartidos entre diferentes ubicaciones

Alertas inteligentesInteligentes

Se generan alertas automáticas cuando el sistema detecta patrones sospechosos que podrían pasar desapercibidos si se observaran de manera individual.

Arquitectura téTécnica cloud-native

Cloud-Native

Componentes principalesPrincipales

Nuestra plataforma funciona sobre infraestructura moderna y flexible:

Tecnologías Core

- Backend:

Backend desplegadoDesplegado en Kubernetes sobre Azure

para datos segurosAlmacenamiento seguro conAlmacenamiento: Azure Blob StorageBase de

datosdatos: MongoDB NoSQLconparaMongoDB

para big dataProcesamiento de datos conProcesamiento: Apache SparkModelos de

IA conIA: TensorFlow y PyTorchIntegració

para serviciosn de servicios medianten: API Gateway Kong

para observabilidadMonitoreo activo conMonitoreo: Prometheus y Grafana

Diagrama de Arquitectura

┌─────────────────── AZURE CLOUD ──────────────────┐

│ ┌─────────────── VNET ─────────────────┐ │

│ │ │ │

│ │ ┌─── AKS Cluster ───┐ │ │

│ │ │ │ │ │

│ │ │ ┌─── Data ────┐ │ ┌─── NAT ─┐ │ │

│ │ │ │ Collector │ │ │ GW │ │ │

│ │ │ └─────────────┘ │ └─────────┘ │ │

│ │ │ │ │ │

│ │ │ ┌─── Profile ──┐ │ ┌─── Load ─┐ │ │

│ │ │ │ Creator │ │ │Balancer │ │ │

│ │ │ └─────────────┘ │ └─────────┘ │ │

│ │ │ │ │ │

│ │ │ ┌─ Aggregator ─┐ │ │ │

│ │ │ │ │ │ │ │

│ │ │ └──────────────┘ │ │ │

│ │ └───────────────────┘ │ │

│ └──────────────────────────────────────┘ │

│ │

│ ┌── Customer Backend ──┐ ┌── Storage ──┐ │

│ │ │ │ Subnet │ │

│ │ │ │ │ │

│ │ │ │ ┌─────────┐ │ │

│ └──────────────────────┘ │ │ DB │ │ │

│ │ └─────────┘ │ │

│ └─────────────┘ │

└───────────────────────────────────────────────────┘

┌─── Client SDK (JS, iOS, Android) ───┐

│ Mobile App │

└─────────────────────────────────────┘

Flujo de procesamientoProcesamiento

- Recolección:

Se recolecta información en tiempo real desde el dispositivo del

usuario. - Procesamiento:

Los datos se procesan con modelos de inteligencia

artificial. - Combinación:

Se combinan los resultados de los distintos modelos para calcular un

score. - Respuesta:

El sistema responde en menos de 100 milisegundos para permitir decisiones en tiempo

real.

Diagrama de Flujo

┌─────────────┐ ┌─────────────┐ ┌─────────────┐ ┌─────────────┐

│ Datos │ -> │ Modelos de │ -> │ Score │ -> │ Decisión │

│del Usuario │ │ IA │ │ Unificado │ │en Tiempo │

│ │ │ │ │ │ │ Real │

└─────────────┘ └─────────────┘ └─────────────┘ └─────────────┘

│ │ │ │

│ │ │ │

< 10ms < 50ms < 20ms < 100ms

│ │ │ │

┌─────────┐ ┌─────────────┐ ┌─────────────┐ ┌─────────────┐

│Telemetría│ │• Usuario │ │Ponderación │ │• Permitir │

│Sensores │ │• General │ │Inteligente │ │• Bloquear │

│Comportam│ │• Defraud. │ │0-1000 │ │• MFA │

│iento │ │• Adicional │ │ │ │• Revisar │

└─────────┘ └─────────────┘ └─────────────┘ └─────────────┘

Mejores práPrácticas y recomendaciones

Recomendaciones

┌─────────────┐ ┌─────────────┐ ┌─────────────┐ ┌─────────────┐

│ Datos │ -> │ Modelos de │ -> │ Score │ -> │ Decisión │

│del Usuario │ │ IA │ │ Unificado │ │en Tiempo │

│ │ │ │ │ │ │ Real │

└─────────────┘ └─────────────┘ └─────────────┘ └─────────────┘

│ │ │ │

│ │ │ │

< 10ms < 50ms < 20ms < 100ms

│ │ │ │

┌─────────┐ ┌─────────────┐ ┌─────────────┐ ┌─────────────┐

│Telemetría│ │• Usuario │ │Ponderación │ │• Permitir │

│Sensores │ │• General │ │Inteligente │ │• Bloquear │

│Comportam│ │• Defraud. │ │0-1000 │ │• MFA │

│iento │ │• Adicional │ │ │ │• Revisar │

└─────────┘ └─────────────┘ └─────────────┘ └─────────────┘

Para empresasEmpresas

Autenticación Adaptativa

Utilizar autenticación adaptativa basada en el score de

riesgoriesgo.- Score 0-200: Acceso directo

- Score 201-400: Verificación ligera

- Score 401-600: Autenticación de dos factores

- Score 601-800: Verificación reforzada

- Score 801-1000: Bloqueo temporal

Configuración de Umbrales

Ajustar los umbrales de decisión según la sensibilidad del

negocionegocio.- Sector financiero: Umbrales más bajos (>400)

- E-commerce: Umbrales balanceados (>600)

- Redes sociales: Umbrales más altos (>800)

Mejora Continua

Revisar periódicamente los patrones detectados para afinar el

sistema.Retroalimentar los modelos con los resultados obtenidos para que aprendan y

evolucionen.

Para lograrLograr una deteccióDetección efectivaEfectiva

Monitoreo Proactivo

Prestar atención a cambios repentinos en el comportamiento del

usuario.Validar cuidadosamente nuevos dispositivos o

ubicaciones.Correlacionar varios indicadores antes de bloquear una sesió

n.

Balance Operacional

Mantener un equilibrio entre seguridad y experiencia del

usuariousuario.- Establecer procesos de escalación para casos complejos

- Documentar y aprender de falsos positivos y negativos

Métricas de Efectividad

| Métrica | Objetivo | Valor Actual |

|---|---|---|

| Tasa de Detección de Fraude | >95% | 97.2% |

| Tasa de Falsos Positivos | <2% | 1.4% |

| Tiempo de Respuesta | <100ms | 87ms |

| Disponibilidad del Sistema | >99.9% | 99.97% |