Modelos de análisis y detección

Este modelo crea un perfil único y personalizado para cada usuario, basado en su forma habitual de interactuar con el dispositivo. Al conocer sus patrones normales de uso, el sistema puede detectar cualquier comportamiento inusual que podría indicar que otra persona está accediendo al sistema sin autorización.

Información Recolectada del Usuario

Comportamiento del Usuario

- Uso del dispositivo celular: Forma específica de manipulación

- Forma de sostener el celular: Patrones únicos de agarre

- Uso del teclado: Velocidad, ritmo y presión de escritura

Información de Ubicación

- Ubicación del usuario: Coordenadas GPS y ubicación aproximada

- Red utilizada: Conectividad celular y Wi-Fi

- Redes Wi-Fi: Historial y redes cercanas disponibles

Información del Dispositivo

- Tamaño de pantalla: Resolución y configuración

- Preferencias de tema: Color, tamaño de fuente, configuraciones visuales

- Modelo y marca: Especificaciones técnicas del dispositivo

- Identificadores únicos: Metadatos del dispositivo

Análisis Biométrico Comportamental

Enfoque Estricto

- Uso de pantalla táctil: Patrones de deslizamiento y presión

- Uso del mouse: Movimientos y clics característicos

- Uso del teclado: Dinámicas de escritura y atajos

- Velocidad de escritura: Ritmo y pausas personalizadas

- Uso de atajos: Preferencias de navegación

- Tamaño de huella dactilar: Biometría física única

- Tamaño del dedo: Área de contacto en pantalla

- Movimiento del celular: Patrones de acelerómetro durante uso

Enfoque Amplio

- Preferencias de tema: Configuraciones de color y tamaño de fuente

- Ubicación de uso: Patrones geográficos habituales

- Tipo de dispositivo: Android o iOS, preferencias de ecosistema

- Navegador utilizado: Preferencias de software

- Operador celular: Proveedor de servicios habitual

- Aplicaciones instaladas: Ecosistema de software personal

Modelos Generales de Comportamiento

Contamos con modelos entrenados con millones de interacciones reales que ayudan a diferenciar entre comportamientos típicos de usuarios legítimos y aquellos que son característicos de acciones fraudulentas. Esto permite identificar comportamientos sospechosos, incluso si nunca antes se habían visto en el sistema.

Análisis Comparativo de Comportamientos

| Patrón de Interacción | Comportamiento Fraudulento | Comportamiento de Usuario Legítimo |

|---|---|---|

| Alternar entre aplicaciones | Múltiples veces | Nunca |

| Ingreso de DNI/ID | Pegar texto / Tipeo alternado | Tipeo manual normal |

| Navegación en formularios | Uso de teclado | Uso de mouse |

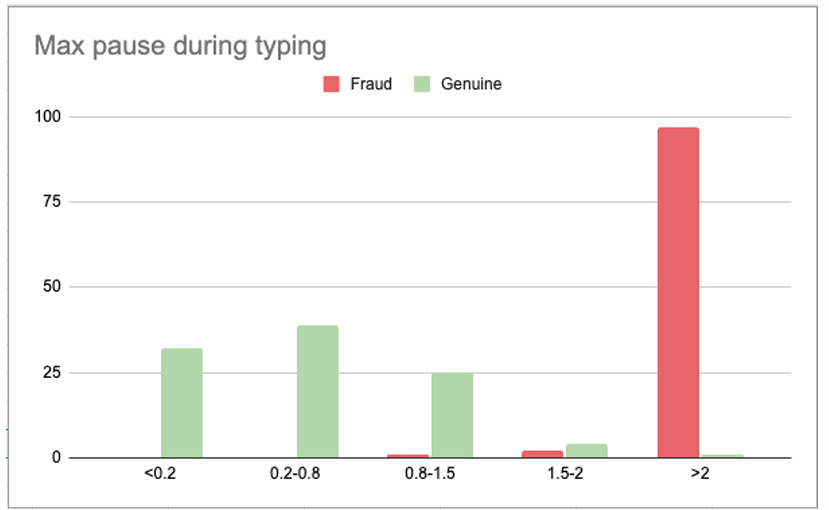

Ejemplo: Análisis de Pausas Durante Escritura

Gráfico de Pausas Máximas Durante Escritura del DNI

Interpretación:

-

Usuarios Legítimos: Pausas distribuidas naturalmente

-

Usuarios Fraudulentos: 95% presenta pausas extremas (>2 segundos), indicativo de consulta externa

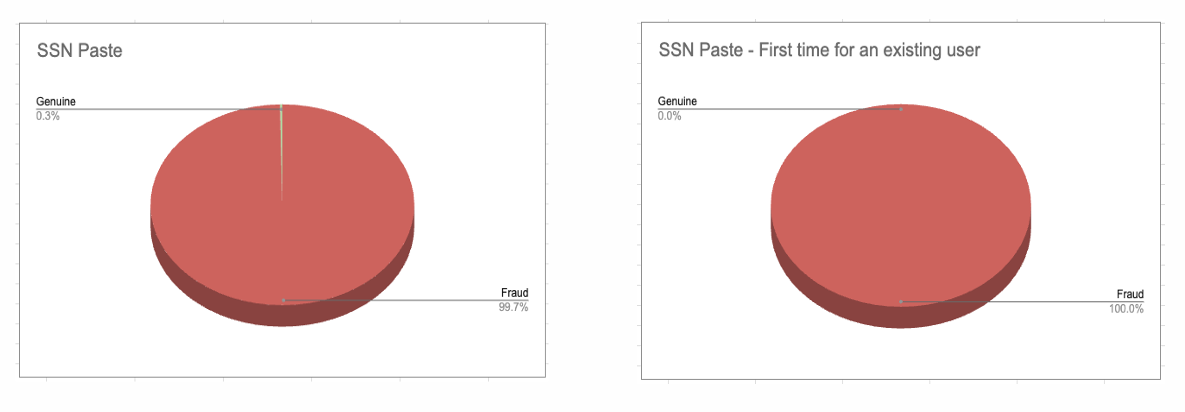

Análisis de Uso de DNI con Pegar/Copiar

Gráfico de Detección de Pegado de DNI

Gráfico Izquierdo - "SSN Paste" (Pegado de SSN):

-

Fraud (Fraude): 99.7% - Representado en color rojo oscuro

-

Genuine (Genuino): 0.3% - Representado en color rojo claro/rosado

-

Muestra que cuando se detecta pegado de número de identificación, casi la totalidad de los casos (99.7%) son fraudulentos

Gráfico Derecho - "SSN Paste - First time for an existing user" (Pegado de SSN - Primera vez para usuario existente):

-

Fraud (Fraude): 100.0% - Representado completamente en color rojo

-

Genuine (Genuino): 0.0% - Sin representación visual

-

Muestra que cuando un usuario existente utiliza "pegar" por primera vez, el 100% de los casos son fraudulentos

Modelos de Comportamiento para Defraudadores Identificados

A través del análisis histórico, se han identificado patrones comunes en personas que previamente han intentado realizar fraudes. Estos modelos almacenan y actualizan de forma continua esta información, lo que permite detectar cuando un intento de acceso o transacción se asemeja al comportamiento de estos defraudadores conocidos.

Indicadores Específicos para Estafas de Transferencia

| Indicador | Valor | Prevalencia Relativa | Prevalencia en Fraude | Fuerza de Indicación |

|---|---|---|---|---|

| Transferencia de cuenta limpia | Sí | 0.4% | 98.7% | 67 |

| Múltiples cambios posición teléfono-oído | Sí | 1.5% | 67.7% | 58 |

| Nuevo beneficiario | Sí | 0.24% | 98.7% | 46 |

| Estado de llamada durante login | EN CURSO | 2.3% | 68.3% | 35 |

| Usuario senior | Verdadero | 17.2% | 93.2% | 18 |

Indicadores de Teléfono Robado

| Indicador | Valor | Prevalencia Relativa | Prevalencia en Fraude | Fuerza de Indicación |

|---|---|---|---|---|

| Nombre Wi-Fi | Azizi 423 | 0% | 64.2% | 999 |

| Señal Bluetooth | 46542342134 | 0% | 34.7% | 999 |

| ID de ubicación | 642547854652321 | 0.05% | 34.2% | 750 |

| Nuevo ISP | Verdadero | 0.4% | 88.3% | 574 |

| Estado SIM | No SIM detectada | 0.03% | 64.7% | 67 |

| Nueva ubicación | Verdadero | 4% | 66.7% | 65 |

| Nuevo beneficiario | Sí | 0.24% | 98.7% | 46 |

Modelos Adicionales

Detección de Malware

Permite identificar comportamientos que podrían estar siendo generados por software malicioso instalado en el dispositivo.

Indicadores Técnicos:

- Patrones de automatización perfecta

- Timing inhumano en interacciones

- Secuencias repetitivas de acciones

- Acceso a recursos del sistema sin intervención del usuario

Detección de Bots

Diferencia entre un humano y un sistema automático, lo que es clave para prevenir fraudes automatizados.

Características de Detección:

- Análisis de entropía en movimientos

- Patrones de timing demasiado consistentes

- Ausencia de micro-movimientos naturales

- Secuencias de acciones predecibles

Análisis de Riesgo por Actividad

Evalúa el riesgo de una acción específica (como una transferencia o un inicio de sesión) considerando el contexto en el que se realiza.

Factores Contextuales:

- Horario de la transacción

- Monto involucrado

- Tipo de beneficiario

- Historial de transacciones similares

Análisis de Conexiones

Analiza las relaciones entre usuarios, dispositivos y redes para detectar patrones organizados de fraude.

Métricas de Conexión:

- Usuarios compartiendo infraestructura de red

- Dispositivos utilizados por múltiples identidades

- Patrones temporales coordinados

- Ubicaciones físicas compartidas

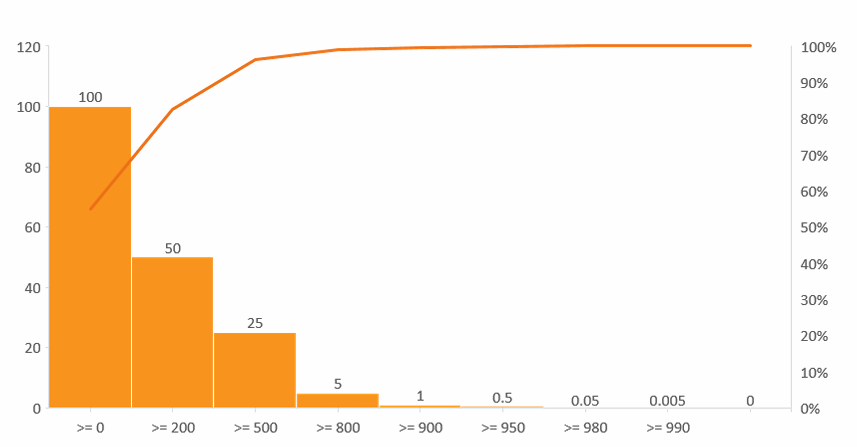

Sistema de Puntuación Unificada (Score Integrado)

Toda la información recolectada se analiza con inteligencia artificial para generar un puntaje o "score" de riesgo que va de 0 a 1000. Este score indica la probabilidad de que una acción sea fraudulenta. A mayor puntuación, mayor es el riesgo.

Componentes del Score

DistribuciónEste Estadística del Score

Grágráfico demuestra Distribucióla distribución de Scores

los

scores de riesgo calculados por el sistema de IA que integra todos los modelos de detección de fraude.

Explicación detallada:

-

Eje

X:

Rangos deRiesgoscores de riesgo (≥0, ≥200, ≥500, ≥800, ≥900, ≥950, ≥980, ≥990) -

Eje Y izquierdo: Cantidad de casos (hasta 120)

-

Eje Y derecho: Porcentaje acumulativo (hasta 100%)

-

Barras naranjas: Muestran la cantidad de sesiones en cada rango de score

-

Línea naranja: Representa el porcentaje acumulativo

Interpretación: La mayoría de las sesiones (100 casos) tienen scores bajos (≥0), indicando comportamiento normal. Conforme aumenta el score, disminuye drasticamente el número de casos, siendo muy pocas las sesiones con scores altos (≥980, ≥990) que indican alto riesgo de fraude.

| Rango | Nivel de Riesgo | Acción Recomendada | ||

|---|---|---|---|---|

| 0 - 200 | Muy bajo | Proceder normalmente | ||

| 201 - 400 | Bajo | Monitoreo estándar | ||

| 401 - 600 | Medio | Verificación adicional | ||

| 601 - 800 | Alto | Autenticación reforzada | ||

| 801 - 1000 | Muy alto | Bloqueo/Revisión manual |

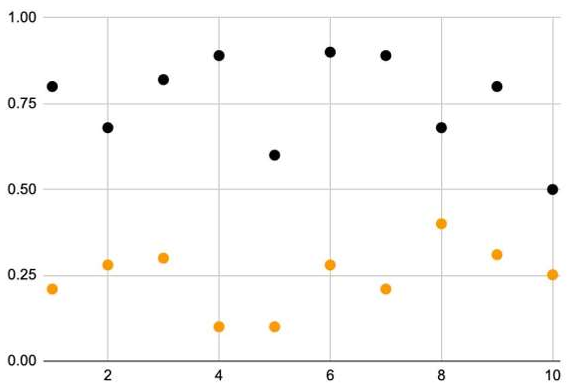

ANÁLISIS VisualizacionesDE yDIFERENCIAS AnáEN TAMAÑO DE HUELLA DACTILAR

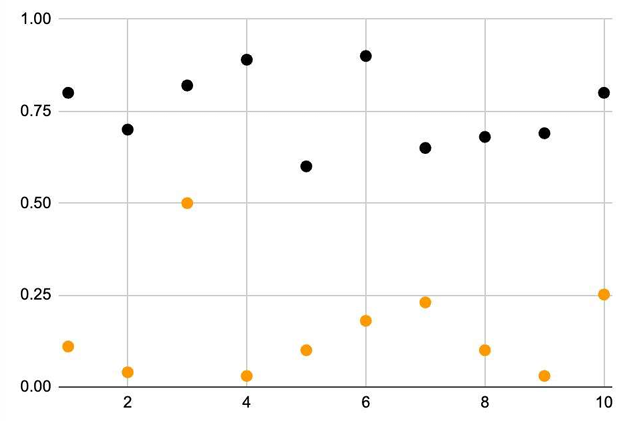

El gráfico presenta un análisis Gráfico

Distribución de Scores

dispersión Estaque gráficamide muestrael cuáles son los puntajestamaño de riesgola máshuella comunesdactilar entredetectada losdurante usuarios.el Ayudauso adel definirdispositivo límitesmóvil. adecuadosEsta paramétrica tomar decisiones seguras sin afectar a usuarios legítimos.

Análisis Relacional de Fraude

Un grafo de red permite ver cómo se conectan diferentes usuarios, dispositivos y sesiones. Estobiométrica permite identificar posiblessi redesel usuario actual corresponde al propietario legítimo del dispositivo.

Características del Gráfico:

- Título: "Finger size"

- Eje X: Secuencia temporal de

fraudemedicionesdonde varias personas actúan(escala deforma2coordinada.aDiagrama10) - Eje Y: Tamaño relativo de

Redla huella dactilar (escala deConexiones0.00 aIndicadores1.00) - Puntos

ComportamientoNegros:EstosRepresentangráficossesionescomparanidentificadaselcomocomportamientofraudulentas - Puntos Naranjas: Representan sesiones de usuarios legítimos

Interpretación de defraudadoresPatrones

Sesiones de Usuarios Legítimos (Puntos Naranjas)

Rango de valores: 0.00 - 0.40 Características observadas:

- Consistencia en

dimensiones como velocidad de escritura,el tamaño de huellaoapausaslodurantelargo de toda laactividad.sesión - Variación

Diferenciasmínima entre mediciones sucesivas - Agrupación de valores en

Tamañrangos específicos que corresponden al usuario registrado - Estabilidad temporal que refleja el uso natural del dispositivo

Gráfico:

Significado: Los usuarios legítimos mantienen un tamaño de Huellahuella Digitalconstante porque utilizan consistentemente los mismos dedos y con la misma presión habitual.

Sesiones Fraudulentas (Puntos Negros)

Rango de valores: 0.50 - 1.00 Características observadas:

- Mayor variabilidad en el tamaño de huella

- Valores significativamente diferentes al perfil biométrico registrado

- Inconsistencia entre mediciones dentro de la misma sesión

- Tendencia hacia valores más altos que sugieren diferencias físicas

Significado: Los defraudadores presentan huellas de tamaño diferente al usuario legítimo, lo que indica que se trata de una persona física distinta utilizando el dispositivo.

Aplicación Práctica

Detección de Uso No Autorizado: El sistema puede identificar inmediatamente cuando una persona diferente al propietario registrado está utilizando el dispositivo, basándose en las diferencias anatómicas naturales entre individuos.

Casos de Detección:

- Dispositivos robados siendo utilizados por terceros

- Acceso no autorizado por familiares o conocidos

- Uso fraudulento después de pérdida del dispositivo

- Suplantación de identidad con dispositivos comprometidos

ANÁLISIS DE MOVIMIENTOS DEL CELULAR

La forma en que las personas sostienen y mueven sus dispositivos móviles durante el uso constituye una firma biométrica única y personal. Estos patrones de movimiento reflejan hábitos motores inconscientes que son extremadamente difíciles de replicar por personas no autorizadas.

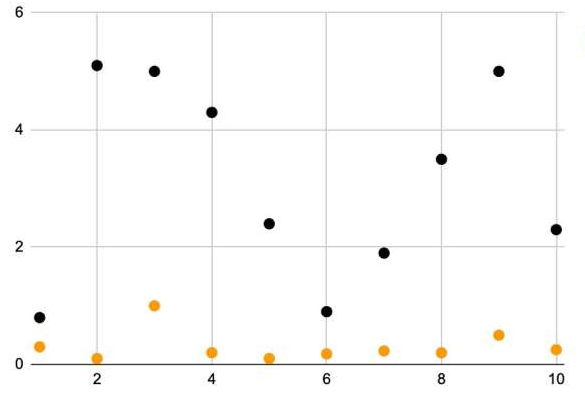

Gráfico 1: Acelerómetro Durante Toque de Botón

Descripción Técnica

Este gráfico analiza las lecturas del acelerómetro del dispositivo específicamente en los momentos cuando el usuario realiza toques en botones de la interfaz.

Estructura del Gráfico:

- Medición: Intensidad de movimiento captada por sensores de aceleración

- Eje Temporal: Secuencia de eventos de toque (2 a 10)

- Eje de Intensidad: Magnitud del movimiento (0.00 a 1.00)

- Diferenciación: Puntos negros para fraude, naranjas para usuarios legítimos

Usuarios Legítimos:

- Rango de movimiento: 0.00 - 0.50

- Patrón característico: Movimientos

delcontroladosAcelerómetroy predecibles - Estabilidad: Variaciones mínimas entre toques sucesivos

- Explicación: Los usuarios familiares con su dispositivo desarrollan patrones motores automáticos que resultan en movimientos económicos y precisos

Usuarios Fraudulentos:

- Rango de movimiento: 0.50 - 1.00

- Patrón característico: Movimientos erráticos e impredecibles

- Inestabilidad: Gran variación entre diferentes acciones

- Explicación: La falta de familiaridad con el dispositivo genera movimientos compensatorios, nerviosismo y patrones motores atípicos

Gráfico 2: Pausa Máxima de Actividad Durante Sesión

Este análisisDashboardmide los intervalos de Monitoreoinactividad enmás Tiempoprolongados Real

que Esocurren undurante paneluna sesión de controluso quedel permitedispositivo, verproporcionando información clavesobre comolos procesos cognitivos del usuario.

Estructura del Gráfico:

- Medición: Duración de pausas en segundos

- Eje Temporal: Progresión de la

cantidadsesión (2 a 10) - Eje de

transaccionesDuración:porTiempominuto,dealertaspausaactivasmáximao(0ubicacionesasospechosas6ensegundos) - Diferenciación:

real.Puntos

fraude, naranjas para usuarios legítimosMétricasnegrosdelparaDashboard

Análisis Temporalde Comportamientos Cognitivos

Usuarios Legítimos:

- Rango de

Patronespausas:Esta0herramienta-muestra1.5cómosegundos - Características:

losFlujopatronescontinuo y natural defraudeinteracción - Procesamiento:

elAccesotiempo, lo que ayudainmediato aprever futuras amenazas.Gráfico: Edad de Ubicacióinformaciónvs.personalTipomemorizada - Navegación:

SesiónConocimientoInterpretación:Las sesiones fraudulentas se concentran en ubicaciones nuevas (edad 0-1 días), mientras que las legítimas utilizan ubicaciones establecidas (>14 días).Casos de Uso y Ejemplos de DetecciónTeléfono RobadoCuando se detectan cambios repentinos como una nueva red Wi-Fi, dirección IP desconocida o faltaintuitivo de laSIMinterfazhabitual,yelprocesos

Usuarios inferir que el teléfono fue robado.Fraudulentos:

Indicadores Cuantitativos:

NuevaRangoreddeWi-Fi:pausas:0%1.5prevalencia-normal,6+64.2% en fraudessegundosNuevoCaracterísticas:ISP:Interrupciones0.4%prolongadasprevalenciaynormal, 88.3% en fraudesfrecuentesSinProcesamiento:SIMNecesidaddetectada:de0.03%búsqueda,prevalenciaverificaciónnormal,o64.7%consultaenexterna- Navegación: Incertidumbre sobre procedimientos y datos requeridos

EstafasCasos deEspeciales Transferenciay Excepciones

Indicadores

Situaciones como la aparición de un nuevo beneficiario, movimientos inusuales del dispositivo o una llamada activa durante el inicio de sesión pueden alertar sobre una posible estafa.

Indicadores Cuantitativos:

Nuevo beneficiario: 0.24% prevalencia normal, 98.7%Atípicas en fraudes

Llamada durante login: 2.3% prevalencia normal, 68.3% en fraudes

Usuario senior objetivo: 17.2% población general, 93.2% en estafas

Evaluación General de Comportamiento

Múltiples Usuarios en Mismo Dispositivo

Análisis Relacional Avanzado

Identificación de VínculosLegítimos

El sistema identificaestá relacionesdiseñado entrepara usuarios,reconocer dispositivos,circunstancias redesexcepcionales ydonde comportamientosel quepropietario podríanlegítimo parecerpuede aislados, pero que juntos revelanexhibir patrones sospechosos.

Diagrama: Huella del Usuario

anómalos:

DetecciónCondiciones de Estructuras de Fraude Organizadas

Cuando varios usuarios comparten una red Wi-Fi, proveedor de internet o patrones comunes, el sistema puede reconocer que forman parte de una red organizada de fraude.

Aplicación de Grafos de Conexión

Se representan visualmente relaciones como:Estrés:

UsuariosSituacionesdiferentesdeconectadosemergenciaaquelaalteranmismacomportamientored Wi-FimotorUnPresiónmismotemporalcomportamientoqueenafectadiferentespatronesdispositivoshabitualesDispositivosCircunstanciascompartidosdeentreriesgodiferentesqueubicacionesgeneran nerviosismo

Alertas

Condiciones Inteligentes

Se generan alertas automáticas cuando el sistema detecta patrones sospechosos que podrían pasar desapercibidos si se observaran de manera individual.Físicas:

Arquitectura Técnica Cloud-Native

Componentes Principales

Nuestra plataforma funciona sobre infraestructura moderna y flexible:

Tecnologías Core

Backend:LesionesDesplegadotemporales enKubernetesmanossobreoAzurededosAlmacenamiento:EfectosAzuredeBlobmedicaciónStoragequeparaafectandatos seguroscoordinaciónBaseFatigadeextremadatos:queMongoDBalteraNoSQLprecisiónpara escalabilidadProcesamiento:Apache Spark para big dataModelos de IA:TensorFlow y PyTorchIntegración:API Gateway Kong para serviciosMonitoreo:Prometheus y Grafana para observabilidadmotora

Diagrama

Condiciones Ambientales:

- Uso durante transporte que introduce vibraciones externas

- Condiciones climáticas que afectan manipulación del dispositivo

- Iluminación deficiente que requiere mayor concentración

Detección Inmediata: El análisis de Arquitecturamovimientos

Flujoevaluación de Procesamiento

Recolección:Se recolecta informaciónriesgo en tiempo real desde los primeros segundos de interacción, sin requerir completar transacciones o procesos específicos.Invisibilidad para el

dispositivoUsuario: La recopilación de datos biométricos de movimiento ocurre de manera transparente durante el uso normal, sin generar fricción adicional en la experiencia delusuariousuario.

Procesamiento:Resistencia a Falsificación: Los

datos se procesan con modelospatrones deinteligenciamovimientoartificialson Combinación:Se combinan los resultadosresultado delosañosdistintosdemodelosdesarrolloparamotorcalcularpersonal,unhaciéndolosscoreextremadamente Respuesta:difíciles de replicar conscientemente por actores maliciosos.Adaptabilidad Contextual: El sistema

responde en menos de 100 milisegundos para permitir decisiones en tiempo real

Diagrama de Flujo

Mejores Prácticasaprende y Recomendaciones

se Para Empresas

Autenticación Adaptativa

Utilizar autenticación adaptativa basada en el score de riesgoScore 0-200: Acceso directoScore 201-400: Verificación ligeraScore 401-600: Autenticación de dos factoresScore 601-800: Verificación reforzadaScore 801-1000: Bloqueo temporal

Configuración de Umbrales

Ajustar los umbrales de decisión según la sensibilidad del negocioSector financiero: Umbrales más bajos (>400)E-commerce: Umbrales balanceados (>600)Redes sociales: Umbrales más altos (>800)

Mejora Continua

Revisar periódicamente los patrones detectados para afinar el sistemaRetroalimentar los modelos con los resultados obtenidos para que aprendan y evolucionen

Para Lograr una Detección Efectiva

Monitoreo Proactivo

Prestar atenciónadapta acambioslasrepentinosvariacionesen el comportamientonaturales del usuarioValidarlegítimo,cuidadosamentemejorandonuevossudispositivosprecisiónoconubicacionesel Correlacionartiempovariosmientrasindicadoresmantieneantes de bloquear una sesión

Balance Operacional

Mantener un equilibrio entre seguridad y experiencia del usuarioEstablecer procesos de escalaciónsensibilidad paracasosdetectarcomplejosuso Documentarnoyautorizado.aprenderdefalsos positivos y negativos